Удаление WINPATCHZ1857. Подробная инструкция по удалению. Информация о WINPATCHZ1857

Winpcap – что это за программа

Если говорить о таком дополнительном приложении, то перед вами оказывается библиотека 32-битных версий Windows, которая реализована на низком уровне. Её разрабатывали для того, чтобы улучшить взаимодействие между некоторыми сетевыми интерфейсами. Функция такой утилиты состоит в захвате и передаче сетевых пакетов. Их потом перенаправляют, обходя стек протоколов. Как видно из описания, рассматриваемая утилита имеет спрос у относительно узкой категории специалистов – сисадминов и некоторых программистов. Поэтому если вы не принадлежите к их числу, то такой софт вам точно не понадобится.

Что это за программа – Winpcap, какие возможности она предлагает реализовать? Дело в том, что большая часть сетевых приложений по стандарту получает необходимые данные стандартными путями. Эти лёгкие маршруты – обычное сочетание порта и IP-адреса, что образуют привычный ОС сокет. Однако не в каждом случае использование такого пути позволяет операционной системе справиться с поставленной задачей.

Тогда в дело может вступить рассматриваемая здесь утилита, которая даст определённым приложениям прямой доступ к 32-битным данным. Она позволяет:

- Захватывать необработанные пакеты данных;

- Фильтровать их перед отправкой;

- Передачу исходного кода в сеть;

- Обрабатывать статистику соединения.

Часто специалисты имеют дело со многими инструментами. Например, сетевыми мониторами, сканерами, маршрутизаторами, генераторами трафика и т. д. Вот всё это и может использовать интерфейс программирования для выполнения поставленных задач. Выходит, что эта программа очень полезная, но используют её чаще всего именно узкие специалисты.

Они же отмечают, что утилита обладает некоторыми недостатками. Например, она просто не может определить, какой тип трафика передаётся ею в настоящее время. Получается, что программа не может оказать должную поддержку брандмауэрам, приложениям для шейпинга сети и т. д.

Если же вы узнаете, что трафик куда-то теряется, мы рекомендуем установить другой браузер – например, Оперу. Особенно этот совет поможет тем, кто пользуется непопулярными решениями, куда могут быть вшиты даже майнеры!

Следить за трафиком надо не только тем, у кого ограниченный тариф, но и тем, кто не может себе позволить терять даже мегабит, так как работает на DSL кабеле. Если эта программа поможет вам сэкономить хотя бы один мегабит в секунду, то будет уже намного лучше, не правда ли?

(

1

голос (ов), в среднем:

4,00

из5)

Загрузка…

Источник: http://win10m.ru/winpcap-chto-yeto-za-programma.html

Как удалить WinPcap с компьютера полностью?

Для удаления вы можете использовать продвинутую программу Revo Uninstaller, которая удаляет не только программу но и весь мусор после нее. Ну это так, как хотите, мое дело предложить

Ну а в самой Windows удалить легко — нажимаете на Пуск, выбираете Панель управления:

РЕКЛАМА

Потом находим значок Программы и компоненты:

И в списке установленных программ смотрим, где там стоит WinPcap, находим его и нажимаем правой кнопкой, где выбираем Удалить:

РЕКЛАМА

Дальше появится окошко, там нажимаем кнопку Uninstall:

РЕКЛАМА

И WinPcap удалится просто мгновенно, о чем будет написано в следующем окошке:

Вот и все, WinPcap удален с компа вашего. Надеюсь что я нормально все тут написал и вам все понятно о программе WinPcap? Мне теперь осталось пожелать вам удачи

На главную! 26.05.2016

РЕКЛАМА

Источник: http://virtmachine.ru/chto-eto-za-programma-winpcap-i-nuzhna-li-ona.html

Удаление WINPATCHZ1857: Удалите WINPATCHZ1857 Навсегда

Что такое WINPATCHZ1857

Скачать утилиту для удаления WINPATCHZ1857

Удалить WINPATCHZ1857 вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Название угрозы

Имя исполняемого файла:

Тип угрозы:

Поражаемые ОС:

WINPATCHZ1857

(random file).exe

Trojans

Win32 (Windows XP, Windows Vista, Windows Seven, Windows

WINPATCHZ1857 копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (random file).exe. Потом он создаёт ключ автозагрузки в реестре с именем WINPATCHZ1857 и значением (random file).exe. Вы также можете найти его в списке процессов с именем (random file).exe или WINPATCHZ1857.

Если у вас есть дополнительные вопросы касательно WINPATCHZ1857, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите WINPATCHZ1857 and (random file).exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить WINPATCHZ1857 в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные WINPATCHZ1857.

Удаляет все записи реестра, созданные WINPATCHZ1857.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно — если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления WINPATCHZ1857 от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления WINPATCHZ1857.. Утилита для удаления WINPATCHZ1857 найдет и полностью удалит WINPATCHZ1857 и все проблемы связанные с вирусом WINPATCHZ1857.

Быстрая, легкая в использовании утилита для удаления WINPATCHZ1857 защитит ваш компьютер от угрозы WINPATCHZ1857 которая вредит вашему компьютеру и нарушает вашу частную жизнь.

Утилита для удаления WINPATCHZ1857 сканирует ваши жесткие диски и реестр и удаляет любое проявление WINPATCHZ1857. Обычное антивирусное ПО бессильно против вредоносных таких программ, как WINPATCHZ1857.

Скачать эту упрощенное средство удаления специально разработанное для решения проблем с WINPATCHZ1857 и (random file).exe (закачка начнется автоматически):

Наша служба поддержки готова решить вашу проблему с WINPATCHZ1857 и удалить WINPATCHZ1857 прямо сейчас!

Оставьте подробное описание вашей проблемы с WINPATCHZ1857 в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с WINPATCHZ1857. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления WINPATCHZ1857.

Как удалить WINPATCHZ1857 вручную

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с WINPATCHZ1857, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены WINPATCHZ1857.

Чтобы избавиться от WINPATCHZ1857, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

no information

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления WINPATCHZ1857 для безопасного решения проблемы.

2. Удалите следующие папки:

no information

3. Удалите следующие ключи иили значения ключей реестра:

no information

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления WINPATCHZ1857 для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

WINPATCHZ1857 иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу.

Мы рекомендуем вам использовать бесплатную функцию «Сбросить настройки браузеров» в «Инструментах» в программе Stronghold AntiMalware для сброса настроек всех браузеров разом.

Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие WINPATCHZ1857. Для сброса настроек браузеров вручную используйте данную инструкцию:

Для Internet Explorer

- Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: «inetcpl.cpl».

- Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: «inetcpl.cpl».

- Выберите вкладку Дополнительно

- Под Сброс параметров браузера Internet Explorer, кликните Сброс. И нажмите Сброс ещё раз в открывшемся окне.

- Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

- После того как Internet Explorer завершит сброс, кликните Закрыть в диалоговом окне.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Stronghold AntiMalware.

Для Google Chrome

- Найдите папку установки Google Chrome по адресу: C:Users»имя пользователя»AppDataLocalGoogleChromeApplicationUser Data.

- В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

- Запустите Google Chrome и будет создан новый файл Default.

- Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Stronghold AntiMalware.

Для Mozilla Firefox

- Откройте Firefox

- В меню выберите Помощь >Информация для решения проблем.

- Кликните кнопку Сбросить Firefox.

- После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Stronghold AntiMalware.

Информация предоставлена: Aleksei Abalmasov

Следующее описаниее: PrOtOnIs Ransomware »

« Вернуться в каталог

Источник: https://www.securitystronghold.com/ru/gates/winpatchz1857.html

Источник: http://ruspchelper.com/winpatch-z1857-chto-eto-za-programma/

Если вы только планируете ставить операционную систему

Выбирайте ручные настройки, и самостоятельно убирайте все галочки, которые будут встречать нас по пути. Необходимо обязательно создать локальную учетную запись (без наличия интернета), пропустив шаг подключения к Вашему Wi-Fi, либо не вставлять интернет провод в компьютер.

Если Вы уже создали учетную запись Microsoft, то лучше удалить её и пересоздать без привязки к почтовому адресу. Так вы будете оставаться анонимным.

Источник: http://club.dns-shop.ru/blog/t-93-programmnoe-obespechenie/20001-windows-10-shpionit-za-polzovatelyami-otkluchaem-telemetriu-i-sbo/

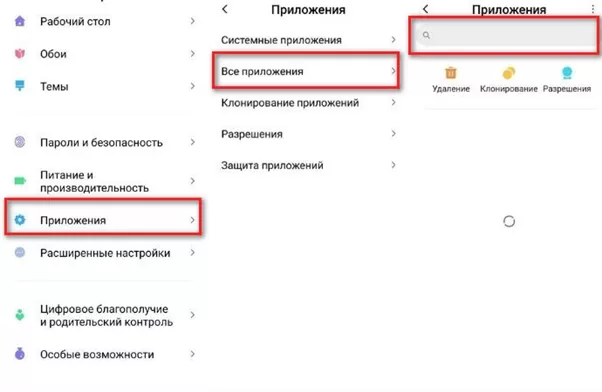

Как удалить GetApps с Xiaomi?

Особенность программы – ее встроенный характер, т.е. для удаления потребуется наличие рут-прав. Однако есть возможность отключения уведомлений для чего потребуется зайти в «Приложения» — «Все приложения». В поисковую строку вводится название утилиты, после чего следует по ней кликнуть.

Теперь следует зайти в пункт «Уведомления», где эта функция отключается.

Источник: http://xiacom.ru/articles/prilozhenie-getapps-xiaomi-chto-eto-za-programma/

Как пользоваться?

Бесплатную инструкцию по использованию программы предлагает официальный сайт утилиты. Здесь можно отыскать подробный учебный материал, для освоения которого необходимо знать основы C и английский язык.

WinPcap 4.1.2 — утилита для Windows 7, которая является незаменимой для захвата и фильтрации сетевых данных. Скачивать приложение стоит только с официального сайта, чтобы не занести на устройство вирусов. Большее значение утилита имеет для программистов, поэтому рядовые пользователи, которым она досаждает, могут удалить ее.

Источник: http://mycomp.su/obzory/winpcap-chto-eto.html

Что это за программа winpcap? Непонятно

Не редки случаи, когда сама собой на компьютере появляется прога. Так было и у меня. В общем тема сегодня такая: что это за программа winpcap, нужна ли она именно вам, как она устанавливается, можно ли ее удалить и как это сделать? На все эти вопросы вы получите ответы в моей статье.

Как то, в очередной раз очищая систему я обнаружил давно забытую программу о которой хотел написать пост, и соответственно стал разбираться, что же это за программулина такая.

Источник: http://service5120.ru/programmy/winpcap-chto-eto-za-programma.html

Читайте также

- Fortinet открыла бесплатный доступ ко всем курсам по кибербезопасности

- Операторы Sodinokibi взломали юристов, обслуживающих Мадонну и Леди Гагу

- Уязвимость PrintDemon затрагивает все версии Windows с 1996 года

Практика

Судьба требований ГОСТ 34-й серии в проектах по информационной безопасности

17 Апреля 2020

Практика

Шесть шагов для обеспечения должного уровня безопасности удалённых сотрудников

17 Апреля 2020

/news/2020-05-15-111332/32698

Мошенники с помощью новой схемы крадут деньги пользователей Avito и Юлы

Екатерина Быстрова 15 Мая 2020 — 15:38

Утечки информацииКража данныхМошенничествоОнлайн-мошенничество Домашние пользователи BI.ZONE

Мошенники используют новую схему для выуживания денег у российских пользователей популярных онлайн-площадок Avito и Юла. Вредоносные кампании зафиксировали специалисты BI.ZONE, разрабатывающей решения в области кибербезопасности.

Начинается всё с того, что злоумышленники создают фейковые объявления о продаже товаров на Avito и Юле. При этом указывается максимально низкая цена для привлечения внимания потенциальных жертв.

Клюнувший на уловку пользователь, как правило, достаточно быстро откликается на объявление, после чего «продавец» сообщает ему, что находится в другом городе. В связи с этим мошенник предлагает оформить доставку.

После согласия жертвы преступники отправляют ей ссылку на специальную фишинговую страницу, на которой якобы можно оформить заказ.

Далее ничего не подозревающий пользователь попадает на страницу оплаты, которая мастерски имитирует легитимный ресурс. После ввода данных банковской карты и «оплаты товара» преступники пропадают.

По словам команды BI.ZONE, в Telegram активны более 20 мошеннических каналов, связанных с разводом пользователей Avito и Юлы. В общей сумме потери жертв достигают 1 млн ежедневно, при этом каждая команда злоумышленников зарабатывает приблизительно 52 тыс. рублей.

Также через мессенджер Дурова преступники вербуют новых членов команды для поддержания и развития мошеннической схемы. Примечательно, что злоумышленники даже написали бота для автоматизации создания фишинговых ссылок.

Подписывайтесь на канал «Anti-Malware» в Telegram, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Новость

49 расширений для Chrome пытались выкрасть криптовалюту поль…

Новость

Атаки шифровальщиков на медучреждения продолжают расти, заяв…

Новость

267 млн Facebook-профилей продаются в дарквебе за $540

- Show More

Источник: http://textochka.ru/soft/winpcap-ne-byl-obnaruzhen-v-sisteme.html

Included components (32-Bit & 64-Bit)

- .NET Framework 4.8 + Updates

- Java Runtime Environment 8

- DirectX 9.0c Extra files

- General runtime files

- Microsoft Visual C++ Runtimes (v2005 — v2019)

- Microsoft Visual J# 2.0 SE

- Microsoft Silverlight 5

- Adobe Flash Player (Opera, FireFox, Internet Explorer)

- Shockwave Player 12 (Internet Explorer Plugin)

Источник: http://sereby.org/site/All in One Runtimes&lang=en

Как WinPcap попадает в систему

Скачать дистрибутив WinPcap можно с официального сайта продукта или вместе со специализированным софтом, который работает совместно с утилитой, например, WireShark, Snort, The Bro IDS, URL Snooper и другие. Так, при установке отдельных программ требуется установить и WinPcap, поскольку при отсутствии библиотеки может возникать ошибка «WinPcap не обнаружен в системе», что означает, что для корректной работы требуется обращение к данному ПО. Инсталляция софта выполняется стандартно, запускается файл «.exe», после чего процедура осуществляется с помощью мастера установки. По окончании процесса драйверы и библиотеки помещаются в соответствующую папку WinPcap.

Вопросом, откуда взялась WinPcap на компьютере, задаются не те, кто скачивает программу намеренно. Малоопытные пользователи часто даже не замечают, что с нужным ПО устанавливают и ряд сопутствующих приложений. Выбирайте «выборочную установку» при инсталляции программ, а при пакетной установке внимательно следите за тем, какие компоненты предлагаются в довесок к скачиваемому софту, и снимайте стоящие по умолчанию галочки напротив названий тех продуктов, которые не нужны. Тогда ненужные вам программы не просочатся самостоятельно на компьютер.

Если всё же WinPcap появилась на домашнем компьютере, её несложно удалить. На офисном девайсе программу трогать не нужно.

Источник: http://nastroyvse.ru/programs/review/chto-takoe-programma-winpcap-zachem-nuzhna.html

Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)

Npcap — это проект от программистов Nmap, это библиотека предназначенная для сниффинга (и отправки) пакетов, создана для работы в Windows. Она основывается на библиотеках WinPcap/Libpcap, но у неё улучшена скорость, портативность и безопасность. По своей сути, Npcap — это новая версия WinPcap, с новыми функциями и поддержкой современных версий Windows 10.

Классический WinPcap умеет захватывать сырые фреймы 802.11, но поддерживает только одно аппаратное решение — AirPcap. Npcap также умеет захватывать сырые фреймы 802.11, но поддерживает различные беспроводные карты.

Также в комплекте с Npcap идут сопутствующие утилиты, умеющие переводить беспроводные карты в режим монитора в Windows (если драйвер это поддерживает).

Режим монитора в Windows

Как и в Linux, в Windows можно переводить многие беспроводные карты, которые поддерживают режим монитора в Linux, в Monitor Mode. Например, это работает для многих Alfa. Но имеется сразу несколько проблем:

- программы из пакета Aircrack-ng не умеют работать с этими интерфейсами — то есть с помощью Airodump-ng невозможно захватить никакие данные

- практически нет программ, умеющих делать беспроводные инъекции, то есть нет возможности выполнять самые популярные атаки.

Тем не менее имеется более или менее рабочая связка, а именно: Wireshark умеет через Npcap переводить беспроводные интерфейсы в режим монитора и захватывать сырые фреймы Wi-Fi сетей (по крайней мере в официальной документации Npcap так написано). Опять же, невозможно делать беспроводные инъекции, но… В атаках без клиентов (подробности здесь и здесь) нам и не нужно делать беспроводные инъекции, для захвата PMKID нужен режим монитора, а также второй беспроводной интерфейс, с которого будет делаться обычная попытка подключения (с любым паролем).

Как установить Npcap для захвата сырых Wi-Fi фреймов

Итак, нам нужен сам Npcap. Скачать его можно здесь (это официальный сайт).

Обратите внимание, что Npcap и WinPcap не должны быть одновременно установлены. Поэтому если у вас уже есть WinPcap, предварительно удалите его. Npcap полностью заменяет WinPcap и имеет дополнительные возможности. Если вы удалите WinPcap во время установки Npcap, то когда появится запрос, перезагрузить ли компьютер сейчас, выберите ручную перезагрузку, чтобы завершить установку Npcap.

Хотя это нигде не написано, но для Npcap, видимо, нужен Microsoft Visual C++ Redistributable 2013.

При установке Npcap, выберите опции:

- Support raw 802.11 traffic

- Install Npcap in WinPcap API-compatible Mode

Нам также нужна программа Wireshark, которую можно скачать здесь. Если Npcap установлен правильно, то опция с предложением установить WinPcap должна быть неактивной:

Для работы с беспроводными картами в режиме монитора, Npcap использует интерфейс «Native 802.11 WLAN», который является устаревшим в Windows 10. И хотя есть подтверждения, что в Windows 10 ещё можно использовать Native 802.11 WLAN, лично у меня что-то не заладилось. Поэтому можете попробовать всё это установить в Windows 8. Я сам попробовал — установил Windows 8 в виртуальную машину, но у меня всё равно не получилось.

Также вам могут понадобиться драйверы для вашей беспроводной карты, например, для Alfa я скачивал драйверы здесь: alfa.com.tw/files/?dir=%5B1%5D%20WiFi%20USB%20adapter

Примеры адаптеров протестированных авторами программы: https://secwiki.org/w/Npcap/WiFi_adapters

Как захватить PMKID в Windows

Подключите ваш Wi-Fi адаптер.

Запустите от администратора Wireshark:

Теперь найдите меню Capture и выберите там Options:

Если ваша карта поддерживает режим монитора и если до этого вы установили всё правильно, то у вас в столбце Monitor Mode напротив беспроводных интерфейсов должен стоять чекбокс.

У меня для моих карт он есть (как вы можете увидеть на скриншоте), но как только я ставлю галочку, она исчезает. Я перепробовал три Wi-Fi адаптера с разными чипсетами, пробовал виртуальные машины, пробовал на реальном компьютере, даже специально установил Windows 8 и попробовал там. Результат всегда один и тот же — галочка сразу пропадает. Можно начать сомневаться, работает ли это вообще, но здесь авторы очень уверенно пишут что работает.

Поэтому будем исходить из того, что у вас также это сработало.

Чтобы точка доступа отправила первое сообщение рукопожатия с PMKID, необходимо подключиться к ней с другого беспроводного интерфейса — пароль можно выбрать любой, поскольку пароль не влияет на первое сообщение рукопожатия.

После того, как будут захвачены данные, отфильтровать нужный фрейм можно прямо в Wireshark, для этого используйте фильтр (подробности по работе с беспроводными фреймами смотрите в статье «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями»):

(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || (eapol && wlan.rsn.ie.pmkid))

После извлечения PMKID, его можно начать брут-форсить прямо в Windows, в Aircrack-ng (как показано здесь) или в Hashcat (как показано здесь).

Как перевести Wi-Fi адаптер в режим монитора в Windows

Если у вас тоже возникли проблемы с захватом сырых Wi-Fi фреймов, то в качестве утешительного приза, можете перевести свою Alfa в режим монитора в Windows — с этим никаких проблем нет. Проблема в том, что какое-либо применение этого режима монитора отсутствует полностью: Airodump-ng эти интерфейсы не понимает. И даже Wireshark, которая вроде как работает с Npcap, не понимает этот режим монитора — нужно, чтобы она сама перевела карту в режим монитора.

Поэтому, для тех, у кого как у меня ничего не получилось, этот режим монитора достаётся в качестве утешительного (и бесполезного) приза.

Чтобы его включить, откройте командную строку от администратора и перейдите в папку C:WindowsSystem32pcap:

cd C:WindowsSystem32pcap

Посмотрите имена беспроводных интерфейсов:

netsh wlan show interfaces

Мой интерфейс я переименовал в awus052nh, по умолчанию он может называться «Беспроводная сеть» или как-то похоже. Как написано в справке, программа WlanHelper.exe должна понимать и Имя интерфейса и Идентификатор GUID, который показан на пару строк пониже. Но у меня WlanHelper.exe категорически не принимает Имя интерфейса, появляется ошибка

Error: makeOIDRequest::strAdapterGUID error, the adapter name is incorrect. Failure

Хотя работа Идентификатором GUID протекает нормально.

Поэтому в последующих командах вместо имени я буду использовать именно Идентификатор GUID (замените его на свой).

Чтобы просмотреть текущий режим монитора введите:

WlanHelper.exe 1eff05d6-56c5-4a12-bb4b-d96a7ef0af2f mode

Чтобы перевести в режим монитора:

WlanHelper.exe 1eff05d6-56c5-4a12-bb4b-d96a7ef0af2f mode monitor

Проверяем:

WlanHelper.exe 1eff05d6-56c5-4a12-bb4b-d96a7ef0af2f mode

Всё получилось:

Настолько же просто, насколько и бесполезно…

Заключение

Как я уже сказал, у меня не получилось захватить PMKID. Если у кого-то получится по этой инструкции — просьба написать в комментарии. Возможно, кто-то увидел, что именно мной было сделано неправильно и почему Wireshark не может использовать режим монитора? Буду благодарен любым советам.

Дополнение

Разрешил свою проблему с тем, что в Windows Wi-Fi адаптеры не переводятся в режим монитора. Помог совет от посетителя на англоязычной версии этой статьи:

Удалить 2 dll: wpcap.dll, Packet.dll в C:WINDOWSSystem32 и в C:WINDOWSSysWOW64. (возможно, whireshark перестанет работать; тогда удалить wireshark с winpcap, установить npcap, установить vc++2013, установить wireshark).

Проблема была решена удалением лишних файлов wpcap.dll и Packet.dll в C:WINDOWSSystem32 и в C:WINDOWSSysWOW64, эти файлы оставил только в папках C:WindowsSysWOW64pcap и C:WindowsSystem32pcap.

Один Wi-Fi адаптер теперь нормально переводится в режим монитора и захватывает любые фреймы. Правда, у меня не получается переключить канал — он работает только на 1м канале. При переключении пишет «Успех», но при проверке канала вновь оказывается, что работает на 1м канале.

Второй Wi-Fi адаптер после перевода в режим монитора вызывает синий экран смерти — проблема именно в драйвере адаптера (имя файла вызвавшего ошибку выводится на синем экране).

Можно копать дальше и разбираться с проблемами — как будет время, продолжу возиться. Но всё-таки в Linux всё намного проще и стабильнее.

Источник: http://td-maks.com/winpcap-chto-eto-za-programma/

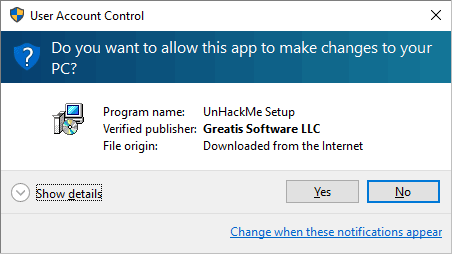

STEP 2: Double click on UnHackMe_setup.exe

You will see a confirmation screen with

verified publisher: Greatis Software

.

Источник: http://greatis.com/blog/howto/remove-winpatchz1857-completely.htm

Основные недостатки

У данной утилиты есть и свои недостатки. К ним относятся неумение блокировать и фильтровать трафик, который используют другие приложения на компьютере. Это происходит потому, что она принимает и отправляет пакеты информации, не сообщаясь с TCP протоколами.

Все способы изменения масштаба чертежа или объекта в Автокаде

Она не сможет поддерживать следующие утилиты:

- брандмауэр;

- шейпинг (ограничение пропускной способности канала);

- планировщик QoS.

Источник: http://mycomp.su/obzory/winpcap-chto-eto.html

Визиты & Вовлечение

Вовлечение

Источник: http://cluster-shop.ru/raznoe/winpkg-sereby-chto-eto.html

Что такое Winpcap.exe? Как исправить связанные с ним ошибки? [РЕШЕНО]

Иногда ошибки Winpcap.exe и другие системные ошибки EXE могут быть связаны с проблемами в реестре Windows. Несколько программ может использовать файл Winpcap.exe, но когда эти программы удалены или изменены, иногда остаются «осиротевшие» (ошибочные) записи реестра EXE.

В принципе, это означает, что в то время как фактическая путь к файлу мог быть изменен, его неправильное бывшее расположение до сих пор записано в реестре Windows. Когда Windows пытается найти файл по этой некорректной ссылке (на расположение файлов на вашем компьютере), может возникнуть ошибка Winpcap.exe. Кроме того, заражение вредоносным ПО могло повредить записи реестра, связанные с Hackers Encyclopedia 2002. Таким образом, эти поврежденные записи реестра EXE необходимо исправить, чтобы устранить проблему в корне.

Редактирование реестра Windows вручную с целью удаления содержащих ошибки ключей Winpcap.exe не рекомендуется, если вы не являетесь специалистом по обслуживанию ПК. Ошибки, допущенные при редактировании реестра, могут привести к неработоспособности вашего ПК и нанести непоправимый ущерб вашей операционной системе. На самом деле, даже одна запятая, поставленная не в том месте, может воспрепятствовать загрузке компьютера!

В силу данного риска для упрощения процесса рекомендуется использовать программу для очистки реестра ОС. Программа для очистки реестра автоматизирует процесс поиска недопустимых записей реестра, отсутствующих ссылок на файлы (например, вызывающих ошибку Winpcap.exe) и неработающих ссылок в реестре. Перед каждым сканированием автоматически создается резервная копия с возможностью отмены любых изменений одним щелчком мыши, что обеспечивает защиту от возможности повреждения ПК.

Будучи серебряным партнером Microsoft, мы предоставляем программное обеспечение, которое поможет вам устранить следующие проблемы:

- Программа для очистки реестра ОС WinThruster [загрузить]

Предупреждение: Если вы не являетесь опытным пользователем ПК, мы НЕ рекомендуем редактирование реестра Windows вручную. Некорректное использование Редактора реестра может привести к серьезным проблемам и потребовать переустановки Windows. Мы не гарантируем, что неполадки, являющиеся результатом неправильного использования Редактора реестра, могут быть устранены. Вы пользуетесь Редактором реестра на свой страх и риск.

Перед тем, как вручную восстанавливать реестр Windows, необходимо создать резервную копию, экспортировав часть реестра, связанную с Winpcap.exe (например, Hackers Encyclopedia 2002):

- Нажмите на кнопку Начать.

- Введите «command» в строке поиска… ПОКА НЕ НАЖИМАЙТЕ ENTER!

- Удерживая клавиши CTRL-Shift на клавиатуре, нажмите ENTER.

- Будет выведено диалоговое окно для доступа.

- Нажмите Да.

- Черный ящик открывается мигающим курсором.

- Введите «regedit» и нажмите ENTER.

- В Редакторе реестра выберите ключ, связанный с Winpcap.exe (например, Hackers Encyclopedia 2002), для которого требуется создать резервную копию.

- В меню Файл выберите Экспорт.

- В списке Сохранить в выберите папку, в которую вы хотите сохранить резервную копию ключа Hackers Encyclopedia 2002.

- В поле Имя файла введите название файла резервной копии, например «Hackers Encyclopedia 2002 резервная копия».

- Убедитесь, что в поле Диапазон экспорта выбрано значение Выбранная ветвь.

- Нажмите Сохранить.

- Файл будет сохранен с расширением .reg.

- Теперь у вас есть резервная копия записи реестра, связанной с Winpcap.exe.

Следующие шаги при ручном редактировании реестра не будут описаны в данной статье, так как с большой вероятностью могут привести к повреждению вашей системы. Если вы хотите получить больше информации о редактировании реестра вручную, пожалуйста, ознакомьтесь со ссылками ниже.

Мы не несем никакой ответственности за результаты действий, совершенных по инструкции, приведенной ниже — вы выполняете эти задачи на свой страх и риск.

Windows XP https://www.theeldergeek.com/windows_xp_registry.htm

Windows 7 https://www.theeldergeek.com/windows_7/registry_edits_for_win7.htm

Windows Vista https://support.microsoft.com/kb/2688326 — LetMeFixItMyselfAlways

Источник: http://mycomp.su/obzory/winpcap-chto-eto.html

Wireshark 3.0.0: обзор нововведений

Wireshark Foundation выпустила финальную stable-версию популярного сетевого анализатора трафика — Wireshark 3.0.0. В новом релизе устранено несколько багов, реализована возможность анализа новых протоколов и заменен драйвер WinPcap на Npcap.

Wireshark — самый популярный в мире анализатор сетевых протоколов. Он используется для устранения неполадок, анализа, развития и обучения.

Новые и обновленные функции

- Улучшен пользовательский интерфейс. Поддержка ряда устаревших функций и библиотек была удалена.

- Функция IP-карты (кнопка «Карта» в диалоговом окне «Конечные точки») была добавлена обратно в модернизированной форме (Ошибка 14693).

- Пакет macOS теперь поставляется с Qt 5.12.1. Ранее он поставлялся с Qt 5.9.7.

- Для пакета macOS требуется версия 10.12 или более поздняя версия macOS (High Sierra/Mojave). Если вы используете старую версию macOS, используйте Wireshark 2.6.

- Wireshark теперь поддерживает шведский и украинский языки (русский он поддерживает с версии 2.9).

- Добавлена поддержка использования токенов PKCS #11 для расшифровки RSA в TLS.

- Установщики Windows теперь поставляются с Qt 5.12.1. Ранее они поставлялись с Qt 5.12.0.

- Установщики Windows .exe теперь поставляются с Npcap вместо WinPcap. Помимо активной поддержки (проектом nmap), Npcap поддерживает петлевой захват и захват режима мониторинга 802.11 Wi-Fi (если поддерживается драйвером NIC).

- Метки времени разговора поддерживаются для протоколов UDP/UDP-Lite.

- TShark теперь поддерживает опцию -G elastic-mapping, которая генерирует файл сопоставления ElasticSearch.

- Диалог «Захват информации» был добавлен обратно (ошибка 12004).

- Диссекторы Ethernet и IEEE 802.11 больше не проверяют последовательность проверки кадра (контрольную сумму) по умолчанию.

- Диссектор TCP получил новое предпочтение «Повторная сборка неупорядоченных сегментов», чтобы исправить проблемы с вскрытием и расшифровкой в случае, если сегменты TCP получены не по порядку.

- Поддержка расшифровки для нового диссектора WireGuard (ошибка 15011, требуется Libgcrypt 1.8).

- Диссектор BOOTP был переименован в DHCP. За исключением «bootp.dhcp», старые поля фильтра дисплея «bootp. *» все еще поддерживаются, но могут быть удалены в будущем выпуске.

- SSL-диссектор был переименован в TLS. Как и в случае с BOOTP, старые поля фильтра отображения «ssl. *» поддерживаются, но могут быть удалены в будущем выпуске.

- APT-X был переименован в aptX.

- При импорте из шестнадцатеричного дампа теперь можно добавить заголовок ExportPDU с именем полезной нагрузки. Это вызывает конкретный диссектор напрямую без нижестоящих протоколов.

- Интерфейсы extshap sshdump и ciscodump теперь могут использовать прокси для соединения SSH.

- Dumpcap теперь поддерживает -a packets:NUM и -b packets:NUM варианты.

Поддержка новых протоколов

Помимо обновления огромного количества протоколов, уже существующих в Wireshark, разработчики добавили поддержку следующих:

Apple Wireless Direct Link (AWDL), Basic Transport Protocol (BTP), BLIP Couchbase Mobile (BLIP), CDMA 2000, Circuit Emulation Service over Ethernet (CESoETH), Cisco Meraki Discovery Protocol (MDP), Distributed Ruby (DRb), DXL, E1AP (5G), EVS (3GPP TS 26.445 A.2 EVS RTP), Exablaze trailers, General Circuit Services Notification Application Protocol (GCSNA), GeoNetworking (GeoNw), GLOW Lawo Emberplus Data format, Great Britain Companion Specification (GBCS) used in the Smart Metering Equipment Technical Specifications (SMETS), GSM-R (User-to-User Information Element usage), HI3CCLinkData, Intelligent Transport Systems (ITS) application level, ISO 13400-2 Diagnostic communication over Internet Protocol (DoIP), ITU-t X.696 Octet Encoding Rules (OER), Local Number Portability Database Query Protocol (ANSI), MsgPack, NGAP (5G), NR (5G) PDCP, Osmocom Generic Subscriber Update Protocol (GSUP), PCOM protocol, PKCS#10 (RFC2986 Certification Request Syntax), PROXY (v2), S101 Lawo Emberplus transport frame, Secure Reliable Transport Protocol (SRT), Spirent Test Center Signature decoding for Ethernet and FibreChannel (STCSIG, disabled by default), Sybase-specific portions of TDS, systemd Journal Export, TeamSpeak 3 DNS, TPM 2.0, Ubiquiti Discovery Protocol (UBDP), WireGuard, XnAP (5G), and Z39.50 Information Retrieval Protocol.

WinPcap → Npcap

Самым актуальным нововведением является замена WinPcap на Npcap. Хотя библиотека Npcap и основана на WinPcap/Libpcap, однако она более оптимизирована, имеет лучшую скорость работы, портативность и безопасность. Также немаловажным фактором является поддержка Npcap разработчиками Nmap Project, в отличие от необновляемой с 2013 года WinPcap.

Источник: http://handicapnews.ru/po/winpcap-skachat-dlya-windows-7.html