PC360 Ремонт/настройка ПК и окружающих его устройств. Настройка контроллера домена на WindowsServer2012. В предыдущей статье описание подключения и

Подготовка

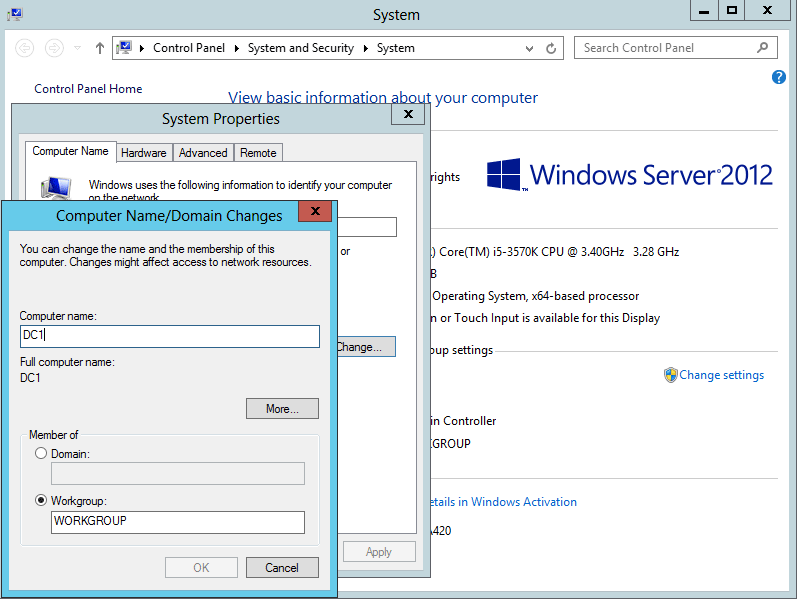

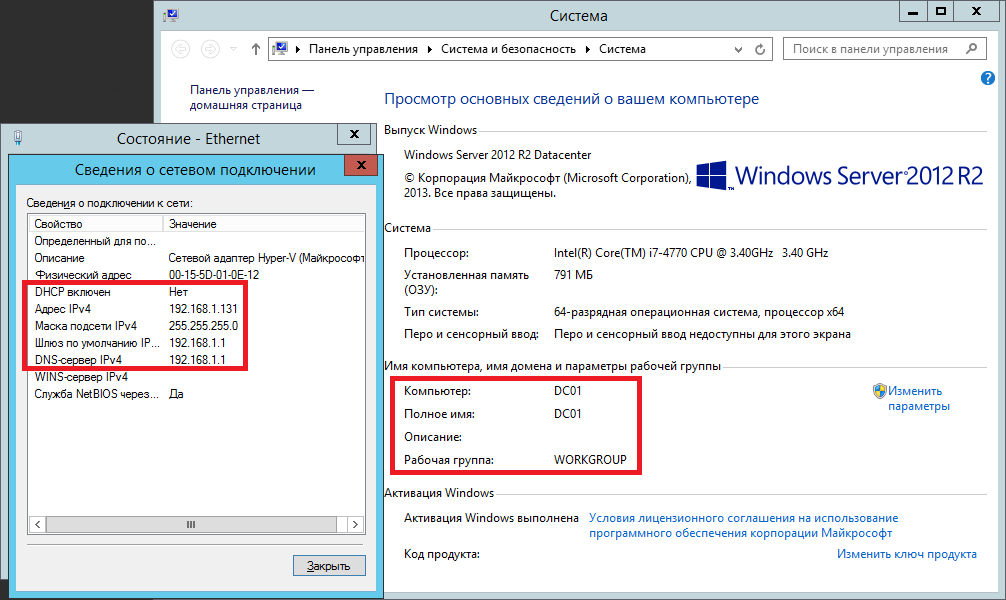

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.

Источник: http://ithz.ru/windows-server-2012-setup-active-directory/

Подготовка окружения

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

- Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

- Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно.

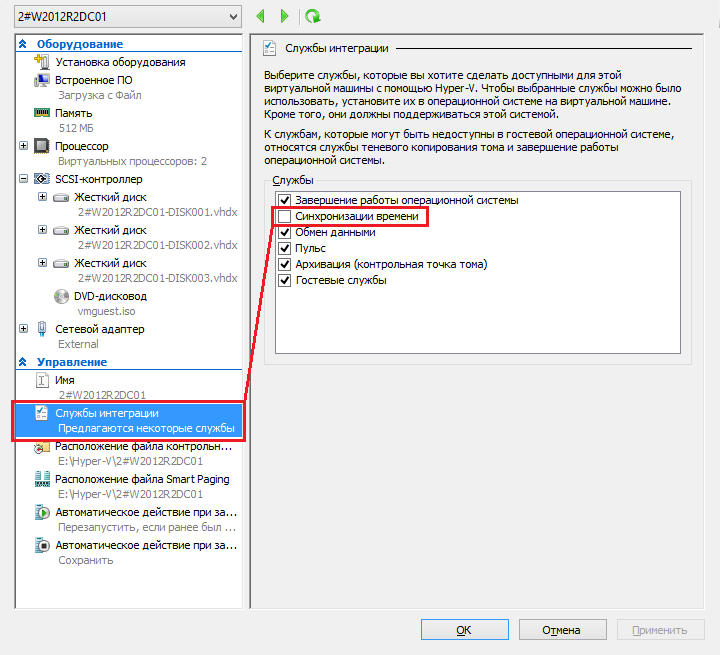

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 4 5:

Виртуальные среды представляют особую трудность для распределенных рабочих потоков, зависящих от логической схемы репликации по времени. Например, репликация AD DS использует равномерно увеличивающееся значение (которое называется USN, или номер последовательного обновления), назначенное транзакциям в каждом контроллере домена. Каждый экземпляр базы данных контроллера домена также получает идентификатор под названием InvocationID. InvocationID контроллера домена и его номер последовательного обновления вместе служат уникальным идентификатором, который связан с каждой транзакцией записи, выполняемой на каждом контроллере домена, и должны быть уникальны в пределах леса.

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

Источник: http://blog.bissquit.com/windows/nastrojka-active-directory-domain-services/

Как сделать бекап домен контроллера Server 2012 R2

это происходит очень редко, то жить без этой роли инфраструктура тоже может годами.

Кроме того, без Domain naming master не будет работать добавление и удаление разделов каталогов приложений, а также перекрестные ссылки – но это уже совсем экзотика, не думаю что есть смысл об этом писать в рамках этой статьи.

На уровне домена располагаются такие роли:

RID Master

Для каждого Security Principal в домене, генерируется уникальный идентификатор безопасности – SID. В отличии от GUID, SID может меняться, например, при миграции между доменами.

В пределах одного домена, SIDы будут отличаться последним блоком – он называется RID (относительный идентификатор).

При создании нового Security Principal, SID, и, соответственно, RID выдается тем контролером, на котором выполняется создание.

Для того, чтобы предотвратить создание одинаковых RID, каждому контролеру RID marster назначает пул (по-умолчанию 500, но значение можно изменить). Когда у контролера пул приближается к концу (по-умолчанию 100 адресов, также можно изменить) он обращается к RID master, который выдает еще 500 значений.

Всего доступно 230 (это 1,073,741,823) RIDов – на первый взгляд это очень много, но если принять во внимание тот факт, что RID не мог быть назначен повторно (создание – удаление – создание объета отнимало 2 RIDa) в ряде случаев разблокировали 31й бит и получали 2,147,483,647 RID’ов.

Об улучшениях, которые были сделаны в 2012 Вы можете подробно узнать тут – http://blogs.technet.com/b/askds/archive/2012/08/10/managing-rid-issuance-in-windows-server-2012.aspx

Посмотреть, что у Вас происходит сейчас можно так:

dcdiag.exe /test:ridmanager /v

Таким образом, если контролер с этой ролью будет недоступен, контролеры исчерпавшие выданные им RID-пулы не смогут создавать новых Security Principals.

PDC Emulator

Несмотря на то, что PDC/BDC это термины из далекого NT-прошлого, это наиболее важная FSMO роль в операционной деятельности.

Опустим описание того, как быть с NT машинами, и перейдем к реальным вещам:

- Источник времени. Синхронизация времени важна для работы Kerberos (и не только), поэтому все контролеры (и, соответственно, клиенты) синхронизируют свое время с PDC, который должен синхронизироваться с внешним NTP. Подробнее о настройке времени в домене я уже писал, можно почитать тут.

- Сохранение групповых политик по-умолчанию происходит на контролер с ролью PDC, и с него реплицируется на другие контролеры (начиная с 2008 используется DFS).

- Репликация паролей. Коль уже смена пароля признана важной, реплицируется она не стандартным методом, а так называемым urgent (подробнее о репликации Active Directory – ищите мою статью поиском). Это значит, что контролер, на котором был сменен пароль, срочно реплицируется с контролером, который PDC Emulator. На практике выглядит так: пользователь вводит новый пароль, который ближайший контролер еще не знает. Этот контролер обратится к PDC, и тот подтвердит что пароль правильный, таким образом, предотвращается ряд проблем.

Если контролер с ролью PDC Emalator будет недоступен, не будет работать синхронизация времени и будут сложности с сохранением групповых политик и репликацией паролей, что скажется на операционной деятельности.

Infrastructure Master

Последняя роль – ее задача которой отслеживать пользователей из других доменов леса. Важность этой роли зависит от количества пользователей и ресурсов в разных доменах. Например, если у Вас один домен в лесу, Infrastructure Master будет просто ненужен.

Как узнать, кто сейчас владеет FSMO ролями?

netdom query fsmo

Как передать FSMO роли новому серверу?

Открываем на “старом” сервере командную строку и запускаем:

ntdsutil

roles

connections

connect to server %new server name%

q

Transfer schema master

Transfer naming master

Transfer PDC

Transfer RID master

Transfer infrastructure master

q

q

Чтобы убедится что все прошло успешно, и роли переданы, снова выполним netdom query fsmo .

Теперь можно удалить роль AD DS со старого сервера, предварительно указав верные настройки DNS для нового сервера.

Подробнее о переносе ролей можно почитать тут: http://support.microsoft.com/kb/255504

Что делать, если старый сервер вышел из строя, а FSMO роли нужно назначить новому?

Процедкра аналогична передаче ролей, только вместо Transfer нужно использовать Seize (захват).

А где же Global Catalog?

Дело в том, что Global Catalog это не FSMO роль, а репозиторий данных предназначенный для того, чтобы пользователи и системы могли находить объекты по определенным атрибутам во всех доменах леса.

Это значит что контролер обозначенный как Global Catalog, хранит информацию не только о своем домене, но и частичную информацию о доменах своего леса.

Вот тут можно посмотреть, является ли контролер Global Catalog:

Разумеется, можно изменять состав атрибутов, по которым выполняется поиск, например из оснастки Active Directory Schema:

Таким образом, если контролер-Global Catalog будет недоступен, будут сложности с взаимодействием с ресурсами доменов леса.

Надеюсь озвученная информация будет полезной, а если нужна будет помощь — используйте форму на главной странице моего сайта.

This entry was posted in Windows Server on by Kagarlickij Dmitriy.

Источник: http://steptosleep.ru/резервный-контроллер-домена-2012-r2/

Настраиваем резервное копирование контроллеров домена Active Directory

В этой статье мы поговорим об особенностях резервного копирования контроллеров домена Active Directory, рассмотрим, как настроить автоматическое резервное копирование AD с помощью PowerShell и встроенных средств Windows Server.

Источник: http://my-class.ru/kak-nastroit-rezervnyy-kontroller-domena-2012-r2/

Падение контроллера домена

Что же случится если наш прекрасно работающий контроллер домена упадёт? Начнётся хаос. Многие департаменты не смогут работать. Пользователи начнут терять возможность авторизовываться в сети, терять человечность. Доступы к шарам начнут пропадать и становиться такими же мифическими как пользовательское самосознание. Бугалтера не выходя из в бугалтерского исступления, будут как зомби сидеть перед компьютерами. Биться головой о клавиатуры. Из разных углов будет раздаваться всяческий скулёж, стоны и содомия. Фирма погрузится в постапокалиптическую реальность. Миленькая, ещё вчера, секретарша Ксюша, будет жадно обгладывать остывший труп несчастного клиента. Ведь она не смогла зарегистрировать его визит. Система то висит. Потому для решения своей проблемы она не нашла более подходящего способа чем устранить её физически. Ведь контроллер то упал, DNS не работает и загуглить что делать она тоже не смогла.

Для решения возникшей проблемы, к несчастью, недостаточно собирать совещания. Принимать “эффективные” решения. Обсуждать проблему. Решить проблему сможет только человек умеющий читать, анализировать, понимать и думать. Решить проблему сможете вы, читая данную инструкцию.

Источник: http://adminguide.ru/2021/02/08/rezervnyj-kontroller-domena-linux-nachalo/

НАСТРОЙКА СЕТЕВЫХ ИНТЕРФЕЙСОВ ACTIVE DIRECTORY 2019

И так. У нас было 2 сервера виртуализации, 50 пользователей домена, 5 марок сетевых коммутаторов, полсотни групповых политик и гора CD-дисков, и всего такого, всех цветов. Не то, чтобы это всё было нужно в настройке резервного контроллера доменов, но раз начал наводить порядок в конторе, то иди в своём деле до конца.

На самом деле всё не так страшно, даже наооборот. Основной сервер будет называться AD-01, а резервный AD-02. Логично же  ? На сервере AD-01 прописываем в Альтернативный DNS-сервер ip адрес нашего будующего сервера. Так как у меня он находится в другом офисе, то и подсеть у него отличается, если бы он был в местной локальной сети, то имел ту же подсеть.

? На сервере AD-01 прописываем в Альтернативный DNS-сервер ip адрес нашего будующего сервера. Так как у меня он находится в другом офисе, то и подсеть у него отличается, если бы он был в местной локальной сети, то имел ту же подсеть.

Настраиваем сетевой интерфейс основного домена

Вводим сервер AD-02 в домен, а затем добавляем в Предпочтительный DNS-сервер ip адрес нашего основного сервера AD-01.

Настраиваем сетевой интерфейс резервного домена

Источник: http://zen.yandex.ru/media/id/5d4411d831878200ad333198/nastroika-rezervnogo-kontrollera-domena-active-directory-5f44d8a02ec78473e1894a2a

Нужно ли бэкапить Active Directory?

Не раз слышал от знакомых администраторов мысль, что если у тебя несколько (5, 10 и т.д.) территориально разнесенных контроллеров домена Active Directory, то бэкапать AD вообще не нужно, т.к. при нескольких DC вы уже обеспечили высокую отказоустойчивость домена. Ведь в такой схеме вероятность одновременного выхода из строя всех DC стремится к 0, а если один контроллер домена упал, то быстрее развернуть новый DC на площадке, а старый удалить с помощью ntdsutil.

Однако в своей практике я встречался с различными сценариями, когда все контроллеры домена оказались повреждёнными: в одном случае все контроллеры домена (а их было более 20 штук в разных городах) оказались зашифрованными из-за перехвата пароля домена шифровальщиком через утилиту mimikatz (для предотвращения таких схем см. статьи “Защита Windows от mimikatz” и “Защита привилегированных групп администраторов”), в другом случае домен положила репликация поврежденного файла NTDS.DIT.

В общем, бэкапить AD можно и нужно. Как минимум вы должны регулярно создавать резервные копии ключевых контроллеров доменов, владельцев ролей FSMO (Flexible single-master operations). Вы можете получить список контролеров домена с ролями FSMO командой:

netdom query fsmo

Источник: http://my-class.ru/kak-nastroit-rezervnyy-kontroller-domena-2012-r2/

Установка роли Active Directory на Windows Server 2012

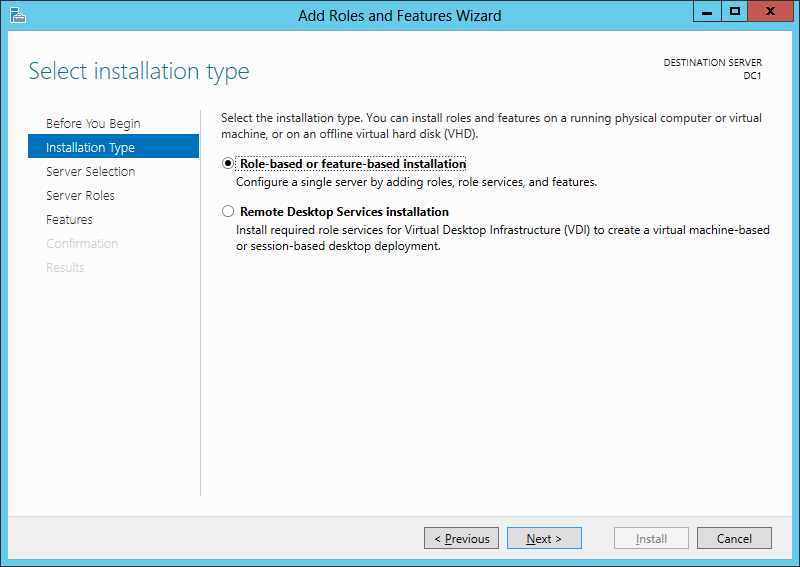

Итак, после предварительной настройки сервера, переходим к установки роли службы каталогов.

Start -> Server Manager (Пуск -> Диспетчер сервера).

Add roles and features -> Next

Выбрать Role-based or feature-based Installation (Установка ролей и компонентов) -> Next

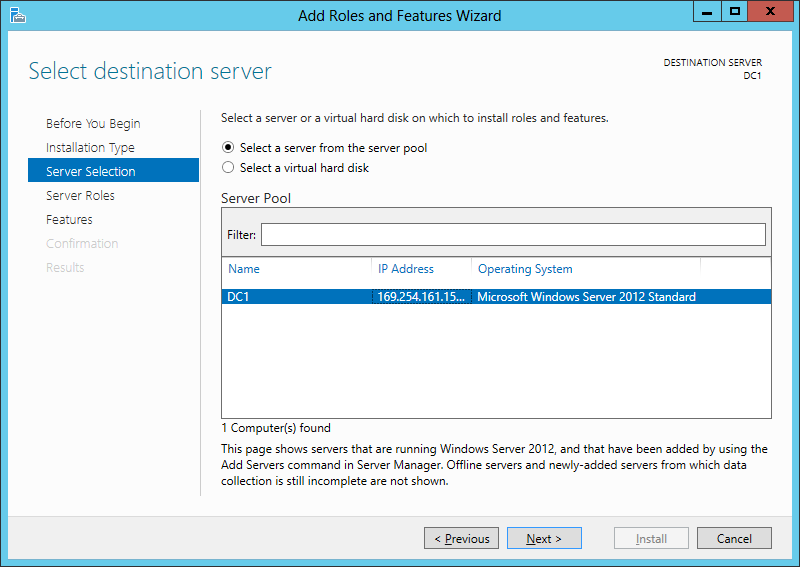

Выбрать сервер, на который устанавливается роль AD и нажать Далее. Select a server from the server pool -> Next

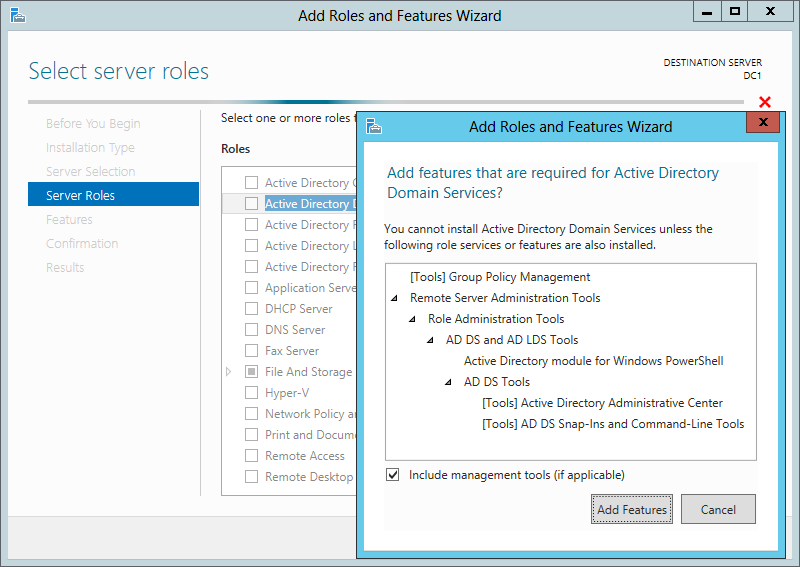

Выбираем роль Active Directory Domain Services (Доменные службы Active Directory), после чего появляется окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features.

Можно также выбрать роль DNS Server. Если вы забудете установить галочку для добавления роли DNS Server, можно особо не переживать, т.к. её можно будет добавить позже на стадии настройки роли AD.

После этого жмем каждый раз кнопку Next и устанавливаем роль.

Источник: http://ithz.ru/windows-server-2012-setup-active-directory/

Настройка DNS-сервера в Windows Server 2012 R2

В данном руководстве подробно описан и продемонстрирован процесс настройки DNS-сервера на Windows Server 2012 R2.

Для настройки DNS-сервера на Windows Server 2012 R2 потребуются:

1. Компьютер, под управлением Windows Server 2012 R2 (О том как установить Windows Server 2012 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2012 R2 с USB флешки» );

Порядок настройки DNS-сервера на Windows Server 2012 R2

1. Откройте окно диспетчера сервера, затем нажмите Средства и выберите из списка пункт DNS (Рис.1).

2. В меню Действие выберите пункт Настроить DNS-сервер… (Рис.2).

3. На странице приветствия мастера настройки DNS-сервера щелкните на кнопке Далее (Рис.3).

4. Выберите пункт Создать зоны прямого и обратного просмотра (рекомендуется для больших сетей) и щелкните на кнопке Далее (Рис.4).

5. Выберите пункт Да, создать зону прямого просмотра сейчас (рекомендуется), затем нажмите Далее (Рис.5).

6. Выберите тип зоны Основная зона, установите галочку напротив Сохранять зону в Active Directory, затем нажмите Далее (Рис.6).

7. Выберите пункт Для всех DNS-серверов, работающих на контроллерах домена в этом домене (прим. в данном руководстве используется домен с названием example.local), затем нажмите Далее (Рис.7).

8. Введите имя зоны (прим. в данном руководстве используется имя example.local), затем нажмите Далее (Рис.8).

9. Выберите нужный тип динамического обновления Разрешить только безопасные динамические обновления, либо Запретить динамические обновления, затем нажмите Далее (Рис.9).

10. Выберите пункт Да, создать зону обратного просмотра сейчас и нажмите Далее (Рис.10).

11. Выберите тип зоны Основная зона, установите галочку напротив Сохранять зону в Active Directory, затем нажмите Далее (Рис.11).

12. Выберите пункт Для всех DNS-серверов, работающих на контроллерах домена в этом домене (прим. в данном руководстве используется домен с названием example.local), затем нажмите Далее (Рис.12).

13. Выберите пункт Зона обратного просмотра IPv4, затем нажмите Далее (Рис.13).

14. Введите идентификатор сети для зоны обратного просмотра и нажмите Далее (прим. как правило, в качестве сетевого идентификатора вводится первый набор октетов из IP-адреса зоны. Например, если в сети используется диапазон IP-адресов класса С 192.168.0.0/24, то в качестве сетевого идентификатора могут быть введено значение 192.168.0.) (Рис.14).

15. Выберите Запретить динамические обновления, затем нажмите Далее (Рис.15).

16. В настройках пересылки выберите пункт Нет, не пересылать запросы, затем нажмите Далее (Рис.16).

17. Для сохранения выбранных параметров настройки нажмите Готово (Рис.17).

Настройка DNS-сервера в Windows Server 2012 R2 завершена!

Источник

Источник: http://rusrokers.ru/ustanovka-i-nastroyka-kontrollera-domena-windows-server-2012-r2-s-nulya/

Резервный контроллер домена Linux – Что нужно знать

- Добавление в существующий домен дополнительного контроллера и инициализация домена разные вещи. В смысле совершенно очень разные вещи.

- Не пытайтесь инициализировать новый контроллер домена внутри локальной сети с уже имеющимся контроллером домена. Рискуете получить два кирпича, старый и новый.

- Чтобы создать дополнительный контроллер домена, необходимо иметь уже работающий домен с контроллером домена.

В данной статье мы работаем только с новым настраиваемым контроллером домена

Имя нового контроллера домена: ag-dc-2

Полное имя нового контроллера домена: ag-dc-2.adminguide.lan

IP адрес нового контроллера домена: 192.168.1.101

Все остальные параметры взяты из Серии статей про настройку контроллера домена Linux

Применяйте данную серию статей про настройку резервного контроллера домена Linux, только для доменов настроенных по приведённой выше серии статей. В остальных случаях применяйте её на свой страх и риск.

Если не уверены, заходите на телеграм канал, возможно вы найдёте ответ там.

Источник: http://adminguide.ru/2021/02/08/rezervnyj-kontroller-domena-linux-nachalo/

Начнётся Установка (Может доходить до 20 минут)

После установки откроется окно результатов с сообщением, что сервер успешно настроен ,как контроллер домена, нажимаем закрыть, сервер начнёт перезагружаться.

После перезагрузки, откроется окно приветствия с предложением ввести пароль Administrator (Администратор).

Источник: http://5house.win/windows/ustanovka-kontrollera-domena-windows-server-2012-r2-installing-domain-controller-on-windows-2012-r2-servers/

ПРОВЕРКА. ЗАПУСКАЕМ ПРИНУДИТЕЛЬНОЕ РЕПЛИЦИРОВАНИЕ ДОМЕНА

Для того чтобы сразу протестировать настройку открываем Диспетчер серверов и запускаем Средства / Active Directory — сайты и службы

Открываем консоль AD — сайты и службы

В открывшемся окне переходим Sites / Default-First-Site-Name / Servers / AD-02 / NTDS Settings, выбираем в окне справа наше подключение Правая кнопка мыши / Реплицировать сейчас.

Пробуем принудительно запустить реплицирование

А после мы должны увидеть уведовление об успешном реплицировании нашего каталога. Надеюсь помог! Если нет, оставляйте свои комментарии, допишу статью. Спасибо!

Сообщение об успещной реплицикации подключен

Источник: http://zen.yandex.ru/media/id/5d4411d831878200ad333198/nastroika-rezervnogo-kontrollera-domena-active-directory-5f44d8a02ec78473e1894a2a

Дополнительная информация по статье

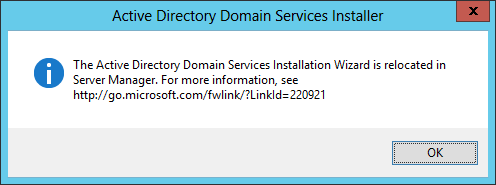

Прощай dcpromo, привет Powershell

Из анонсов все уже знают, что утилита dcpromo устарела. Если запустить в командной строке dcpromo, то появится окно с предупреждением, предлагающее вам воспользоваться Диспетчером сервера.

The Active Directory Services installation Wizard is relocated in Server Manager.

Тем не менее, данной командой можно воспользоваться c указанием параметра автоматической настройки — dcpromo /unattend. При работе сервера в режиме Core, предупреждения не будет, а в командной строке появится информация по использованию утилиты dcpromo.

Все эти изменения связаны с тем, что в Windows Server 2012 сделали акцент на администрирование с помощью Powershell.

Компоненты, связанные с Active Directory, удаленны из Windows Server 2012

Службы федерации Active Directory (AD FS)

- Больше не поддерживаются приложения, использующие веб-агенты «в режиме маркеров NT». Эти приложения должны переноситься на платформу Windows Identity Foundation и использовать службу Claims to Windows Token для преобразования имени участника-пользователя из маркера SAML в маркер Windows для использования в приложении.

- Больше не поддерживаются «Группы ресурсов» (описание групп ресурсов см. по адресу http://technet.microsoft.com/library/cc753670(WS.10).aspx)

- Больше не поддерживается возможность использования служб Active Directory облегченного доступа к каталогам (AD LDS) в качестве хранилища результатов проверки подлинности.

- Необходим переход к версии AD FS в Windows Server 2012. Не поддерживается обновление «на месте» с AD FS 1.0 или со «стандартной» версии AD FS 2.0.

Поставщики WMI

Источник: http://ithz.ru/windows-server-2012-setup-active-directory/

Как настроить резервный контроллер домена 2012 r2

По тем или иным причинам иногда требуется удалить роль «дополнительного» контроллера домена с сервера Windows Server 2012.

Источник: http://my-class.ru/kak-nastroit-rezervnyy-kontroller-domena-2012-r2/