Узнайте, как определить, устранить и предотвратить появление программ-шантажистов на компьютере.

Управление Acronis Active Protection

Когда служба Acronis Active Protection включена, она отслеживает процессы, запущенные на компьютере, в режиме реального времени. Обнаружив сторонний процесс, который пытается зашифровать файлы, служба уведомляет пользователя и предлагает разрешить процессу изменять файлы или заблокировать процесс. Дополнительные сведения см. в разделе Acronis Active Protection.

Настроить параметры Acronis Active Protection и контролировать процесс защиты можно в следующих местах:

- Панель мониторинга Acronis Active Protection

- Страница параметров Acronis Active Protection

- Область уведомлений на панели задач Windows

Панель мониторинга Acronis Active Protection

Панель мониторинга отображает различные данные статистики по процессу защиты и позволяет настроить основные параметры Acronis Active Protection, такие как исключения и список разрешений.

Чтобы открыть панель мониторинга, запустите Acronis True Image 2018 и щелкните Active Protection на боковой панели.

Функции панели мониторинга:

- Включение и отключение службы Acronis Active Protection

- Управление списком разрешений

Этот список позволяет помечать как доверенные или блокировать приложения.

- Управление исключениями

Используйте список исключений, чтобы указать файлы и папки, которые не следует защищать от программ-вымогателей.

- Мониторинг в реальном времени:

- Текущее количество анализируемых процессов

- Текущее количество защищенных файлов

- Просмотр статей по защите данных

Страница параметров Acronis Active Protection

Настройка Acronis Active Protection

- Запустите Acronis True Image 2018.

- На боковой панели щелкните Active Protection и выберите Настройки Active Protection.

- На этой странице находятся следующие настройки.

- Автоматически восстанавливать файлы после блокировки процесса — даже при ранней блокировке процесса остается вероятность, что файлы были изменены. Если этот флажок установлен, то после блокировки процесса Acronis True Image 2018 восстанавливает файлы из временных или резервных копий.

- Защищать файлы Acronis True Image от программ-вымогателей — Acronis True Image 2018 будет защищать от программ-вымогателей собственные процессы, а также созданные резервные копии и архивы.

- Запрашивать перемещение потенциальных угроз в карантин (экспериментальный параметр) — если при обнаружении подозрительного процесса вы решите его заблокировать, Acronis True Image 2018 предложит переместить файл приложения в карантин. Дополнительные сведения см. в разделе Карантин программ-вымогателей.

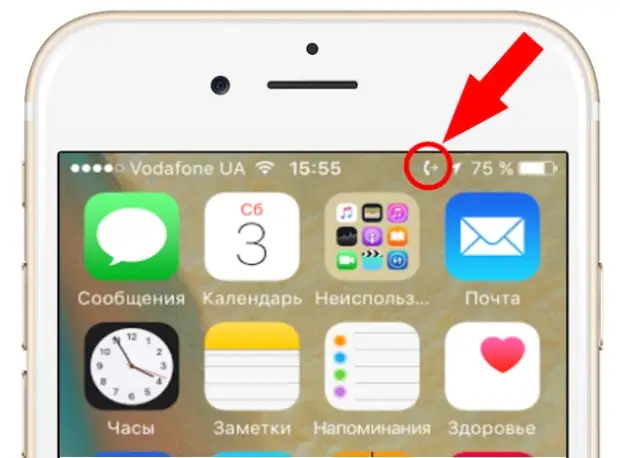

Область уведомлений на панели задач Windows

Значок утилиты Acronis Active Protection отображается в области уведомлений на панели задач.

Щелкнув значок правой кнопкой, можно открыть следующие элементы меню:

- Отключить Acronis Active Protection (включить Acronis Active Protection) — отключение и включение защиты от программ-вымогателей.

- Управление списком разрешений — щелкните, чтобы просмотреть приложения, добавленные в список разрешений. Каждое приложение помечено как доверенное или заблокированное. Можно добавлять и удалять приложения из списка или менять их статус.

- Открыть параметры — щелкните, чтобы открыть общие параметры защиты от программ-вымогателей.

- Открыть Acronis True Image — щелкните, чтобы открыть панель мониторинга Acronis Active Protection.

Источник: http://acronis.com/ru-ru/support/documentation/ATI2018/38019.html

История болезни

Вирусы-шифровальщики долгое время были известны в основном профессионалам, но всё изменилось в 2017 году. Тремя всадниками цифрового апокалипсиса стали широко известные сегодня программы-вымогатели WannaCry, Petya и BadRabbit. Их работа была незамысловата: проникнуть на компьютер жертвы, зашифровать его содержимое и потребовать деньги за возврат доступа к устройству. Все вирусы требовали выкупа в биткойнах на сумму порядка $300. И хотя как коммерческий проект эти атаки не сложились, они нанесли ущерб на гораздо большую сумму. Так, ещё в ноябре 2017 года зампред правления Сбербанка Станислав Кузнецов оценивал ежегодные убытки всей экономики России от киберпреступности в 600–650 млрд руб.

Борьба между авторами вредоносного и антивирусного ПО обычно идёт на равных, но порой системы защиты не могут угнаться за человеческим фактором. Так, в конце 2016 года была обнародована одна из самых оригинальных схем распространения вируса-вымогателя. Хакеры просто пообещали пострадавшим бесплатный ключ расшифровки, если те заразят вредоносным ПО двух других пользователей. Не менее распространённым видом атак остались различные методы фишинг-мошенничества, которые становятся всё более персонализированными и эффективными. Появились и новые способы давления на владельцев заражённых компьютеров: современные технологии позволяют увеличивать размер выкупа и начинать удалять файлы каждый час, пока пользователь не заплатит. По прогнозам экспертов, уже скоро хакеры начнут угрожать распространением и публикацией конфиденциальных или даже компрометирующих данных, если жертва сразу не заплатит выкуп.

Источник: http://4pda.ru/2018/05/29/351473/

Механизм утечки, Методы уничтожения данных, используемые в acronis

Copyright © Acronis International GmbH, 2002-2017

Как известно, данные на жестком диске хранятся в двоичной форме — в виде

последовательности 1 и 0 (единиц и нулей), которые представлены различным образом

намагниченными участками поверхности диска.

Единица, записанная на жесткий диск, будет прочитана контроллером жесткого диска как 1, а

записанный нуль будет прочитан как 0. Однако если поверх нуля будет записана единица, то

результат будет условно равен 0,95, и наоборот, если поверх единицы будет записана единица,

результат будет равен 1,05. Для контроллера эти различия несущественны. Но, используя

специальную аппаратуру, легко прочитать, какую последовательность единиц и нулей

содержала «нижележащая» запись.

Методы уничтожения данных, используемые в Acronis

Подробное изложение теории гарантированного уничтожения информации можно найти,

например, в статье Питера Гутмана (Peter Gutmann). См. Secure Deletion of Data from Magnetic

and Solid-State Memory (Безопасное удаление данных с магнитных и твердотельных

накопителей) по адресу

1. Американский: DoD

проход — случайно выбранные символы в каждый байт

каждого сектора, 2-й — дополнительные к записанным на

проходе, 3-й — снова случайно выбранные символы, 4-й —

верификация записей.

NAVSO P-5239-26

(RLL)

проход — 0x01 во все сектора, 2-й — 0x27FFFFFF, 3-й —

случайные последовательности символов, 4-й — верификация.

NAVSO P-5239-26

(MFM)

проход — 0x01 во все сектора, 2-й — 0x7FFFFFF, 3-й —

случайные последовательности символов, 4-й — верификация.

4. Немецкий: VSITR

ередующаяся последовательность из 0x00 и 0x

0xAA, то есть 0x00, 0xFF, 0x00, 0xFF, 0x00, 0xFF, 0xAA.

5. Российский: ГОСТ

Запись логических нулей (чисел вида 0x00) в каждый байт

каждог

для систем с 6-го по 4-й класс защиты.

Запись случайно выбранных символов (чисел) в каждый ба

о сектора для систем с 3-го по 1-й класс защиты.

6. Метод П. Гутмана

Метод основан на его теории об очистке данных с жесткого

диска (см. Secure Deletion of Data from Magnetic and Solid-State

Memory (Безопасное удаление информации с магнитных и

полупроводниковых источников хранения данных)).

7. Метод Б. Шнайера

В своей книге «Прикладная криптография» Брюс Шнайер

предложил метод, состоящий из 7 прохо

проход — запись логических единиц (0xFF), 2-й — нулей (0x00),

3–7-й — случайно выбранных чисел.

Запись логических нулей (чисел вида 0x00) во все очищаемые

сектора.

Источник: http://web-shpargalka.ru/acronis-active-protection-chto-jeto.php

Читайте также

/news/2021-07-02-111332/36302

Microsoft предупредила о критической уязвимости в PowerShell 7, допускающей удалённое выполнение кода. Проблема существует из-за некорректного кодирования текста в .NET 5 и .NET Core. В настоящее время нет никаких действенных мер, способных остановить эксплуатацию этой бреши.

Дыра получила идентификатор CVE-2021-26701, а для защиты систем от кибератак клиентам рекомендуют как можно скорее установить версии PowerShell 7.0.6 и 7.1.3.

Microsoft также объяснила разработчикам, как обновить приложения для устранения критической уязвимости:

«Уязвимый пакет — System.Text.Encodings.Web. Апгрейд и повторное развёртывание приложения должны решить проблему безопасности».

Стоит учитывать, что любое приложение, использующее уязвимые версии System.Text.Encodings.Web, открыто для кибератак. Эти версии, согласно опубликованной информации, — с 4.0.0 по 4.5.0, с 4.6.0 по 4.7.1, а также 5.0.0.

Если у вас возникнут какие-либо вопросы в процессе обновления или просто по поводу уязвимости, Microsoft предлагает задать их на GitHub, где разработчики мониторят баги и помогают решать проблемы.

Подписывайтесь на канал «Anti-Malware» в Telegram, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Подписывайтесь на канал «Anti-Malware» в Telegram, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Свидетельство о регистрации СМИ ЭЛ № ФС 77 — 68398, выдано федеральной службой по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор) 27.01.2017

Разрешается частичное использование материалов на других сайтах при наличии ссылки на источник. Использование материалов сайта с полной копией оригинала допускается только с письменного разрешения администрации.

© ООО «АМ Медиа», 2005-2021. Все права защищены.

Источник: http://anti-malware.ru/news/2017-08-22/23840

Как защитить компьютер?

-

Убедитесь, что на компьютере установлены последняя версия Windows и все последние исправления. Дополнительные сведения о Центре обновления Windows.

-

Убедитесь, что приложение Безопасность Windows (или Центр безопасности Защитника Windows в предыдущих версиях Windows 10) включено для защиты от вирусов и вредоносных программ.

-

В Windows 10 включите Контролируемый доступ к папкам, чтобы защитить важные локальные папки от неавторизованных программ, например программ-шантажистов или других вредоносных программ.

-

Обнаружение и восстановление программ-шантажистов с помощьюрасширенной защиты Microsoft 365.

-

Создавайте резервные копии своих файлов, включив историю файлов, если она не была включена изготовителем компьютера. Узнать больше об истории файлов.

-

Храните важные файлы в Microsoft OneDrive. OneDrive содержит встроенное обнаружение программ-шантажистов и средства восстановления, а также управление версиями файлов, чтобы вы могли сохранить прошлую версию файла. А когда вы изменяете файлы Microsoft Office, сохраненные в OneDrive, ваша работа автоматически сохраняется на ходу.

-

Используйте безопасный, современный браузер, например, Microsoft Edge.

-

Перезапускайте компьютер хотя бы один раз в неделю. Это помогает обеспечить актуальность приложений и операционной системы и улучшить ее работу.

Примечание: Если вы являетесь владельцем малого бизнеса, рассмотрите возможность использования Microsoft 365 бизнес премиум. Этот продукт содержит расширенную защиту от угроз в Microsoft Defender для защиты вашей компании от сетевых угроз.

Дополнительные сведения о безопасности Microsoft 365 бизнес премиум

Источник: http://support.microsoft.com/ru-ru/windows/защита-компьютера-от-программ-шантажистов-08ed68a7-939f-726c-7e84-a72ba92c01c3

Лучшая защита от вымогателей-троянцев

Исполненный благих намерений совет: инвестируйте немного времени в организацию защиты от вредоносных программ, и оно непременно окупится. Ведь если вымогатель-троянец однажды проникнет в вашу систему, последствия могут стать действительно катастрофичными. В настоящее время это можно увидеть по вирусу WannaCry, который парализовал множество Windows-компьютеров по всему миру.

При этом лучшая защита от подобных угроз — это своевременная установка обновлений Windows плюс регулярное создание резервных копий данных. Все это делается стандартными средствами операционной системы, но вы можете воспользоваться и такими дополнительными утилитами, как Macrium Reflect или Paragon Backup & Recovery.

Золотым стандартом являются коммерческие программы с обширными возможностями, такие как Acronis True Image. Как только ваша система получит удар от вымогателя-троянца, вы просто воспользуетесь резервной копией данных и быстро сможете продолжить работу. Важно учесть: некоторые злобные вымогатели, например, Locky, могут наброситься и на подключенные внешние устройства, поэтому при повседневном использовании отсоединяйте от компьютера диски, на которых храните бэкапы.

Источник: http://ichip.ru/sovety/wannacry-ehto-tolko-nachalo-utility-protiv-zlobnykh-internet-vymogatelejj-112739

Что такое компьютерные вымогатели

Компьютерные вымогатели являются одной из форм вредоносных программ, которые заражают сетевые устройства и центры обработки данных. Они делают невозможным доступ к данным пока организация не заплатит выкуп.

Масштабы потерь в результате действия вымогателей трудно оценить, потому что многие организации предпочитают платную разблокировку доступа к файлам, однако, следует иметь в виду, что это решение не всегда работает, и, несмотря на уплату хакерской дани, данные остаются зашифрованными.

Источник: http://webznam.ru/blog/kak_zashhitit_sebja_ot_kompjuternykh_vymogatelej/2016-06-12-309

Что такое программа-вымогатель Wrui

Так же, как Lmas и Urnb, Wrui это вредоносная программа, недавно разработанная популярным семейством программ-вымогателей STOP (Djvu) , которая шифрует персональные данных. Попав на ваш компьютер, вирус шифрует все личные данные надежными алгоритмами, так, чтобы вы больше не смогли получить доступ к ним. К сожалению, предотвратить блокировку данных программами-вымогателями невозможно, только если на вашем компьютере не установлено специальное ПО для защиты от вредоносных программ. В случае его отсутствия, все файлы, хранящиеся на ваших дисках, будут заблокированы. После завершения процесса шифрования вы увидите, что все файлы изменились на «1.pdf.wrui» и аналогично с другими именами файлов. Эта версия семейства STOP использует расширение .wrui для выделения зашифрованных данных. Затем, как только программа-вымогатель просканирует всю вашу систему и заблокирует все конфиденциальные данные, она создаст записку с требованием выкупа (_readme.txt).

STOP Ransomware (расширения .wrui)

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

hxxps://we.tl/t-KS9S2cEnsx

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that’s price for you is $490.

Please note that you’ll never restore your data without payment.

Check your e-mail «Spam» or «Junk» folder if you don’t get answer more than 6 hours.

To get this software you need write on our e-mail:

helpteam@mail.ch

Reserve e-mail address to contact us:

helpmanager@airmail.cc

Your personal ID:

{alphanumeric sequence}

В этой заметке киберпреступники объясняют, как восстановить ваши данные. Как говорится в записке, расшифровка данных возможна только в том случае, если вы приобретете специальное программное обеспечение и приватный ключ, находящийся у мошенников. Общая стоимость набора для дешифрования составляет 980 $, однако, если вы обратитесь к мошенникам в течение 72 часов, вы получите скидку 50% от начальной цены. Для совершения платежа жертвам необходимо написать сообщение на helpteam@mail.ch. После этого, они получат платежный адрес для оплаты выкупа. После этого разработчики Wrui предоставят обещанные инструменты для восстановления ваших данных. К сожалению, доверие киберпреступникам и уплата выкупа может обернуться в неприятные последствия. Они могут вас обмануть и не прислать никаких средств для расшифровки даже после оплаты. Несмотря на это, киберпреступники — единственные, у кого есть ключи, которые могут расшифровать ваши данные. Никакая сторонняя программа не способна разблокировать данные, зашифрованные Wrui Ransomware. Если вы не готовы жертвовать деньгами, то единственный вариант — удалить Wrui Ransomware и восстановить данные из резервных копий. Если эти копии были созданы до заражения и хранились на внешних устройствах или облачных сервисах, вы можете легко восстановить свои данные после удаления вируса. В качестве альтернативы вы можете попробовать использовать сторонние инструменты, описанные ниже, но учтите, что они не гарантируют полную расшифровку и целостность данных.

Источник: http://bugsfighter.com/ru/remove-wrui-ransomware-and-decrypt-wrui-files/

Защита Active Protection в Acronis Ransomware Protection

В области «Active Protection» отображается информация о выполняемых процессах. Для управления процессами используйте «черный» и «белый» списки.

Нажмите на «Управление процессами» для добавления приложений в список доверенных или блокированных процессов.

В окне «Управление процессами», по умолчанию, отображаются подозрительные, по мнению программы, процессы. Пользователь может самостоятельно добавить дополнительное приложение в список «Управление процессами».

Для этого, нужно нажать на кнопку «Добавить процесс», а затем выбрать приложение на компьютере. В этом случае, в списке процессов появится новый список «Добавленные приложения», которые можно заблокировать на компьютере, или удалить из этого списка.

В списке «Подозрительные процессы» выделите приложение. С помощью кнопки «Блокировать» или «Доверять» решите судьбу подозрительного процесса. После нажатия на кнопку «Блокировать», приложению будет запрещен запуск при попытке выполнить изменения на этом компьютере.

При выявлении действий, напоминающих поведение программы-вымогателя, или при попытке внедрения вредоносного кода, Acronis Ransomware Protection заблокирует выполнение процесса. Программа сообщит пользователю об инциденте. Пользователь самостоятельно принимает решение: разрешить приложению изменить файлы или заблокировать выполнение опасного процесса.

Источник: http://vellisa.ru/acronis-ransomware-protection

Что делать, если вы уже заплатили

Если вы уже заплатили выкуп, немедленно обратитесь в ваш банк и местные органы власти. Если оплата осуществлялась с помощью кредитной карты, банку, возможно, удастся заблокировать транзакцию и вернуть вам деньги.

Можно также воспользоваться приведенными далее правительственными веб-сайтами для сообщения о мошенничестве.

-

В Австралии действует веб-сайт SCAMwatch.

-

В Канаде действует веб-сайт Canadian Anti-Fraud Centre.

-

Во Франции действует веб-сайт Agence nationale de la sécurité des systèmes d’information.

-

В Германии действует веб-сайт Bundesamt für Sicherheit in der Informationstechnik.

-

В Ирландии действует веб-сайт An Garda Síochána.

-

В Новой Зеландии действует веб-сайт Consumer Affairs Scams

-

В Соединенном Королевстве действует веб-сайт Action Fraud.

-

В США действует веб-сайт On Guard Online.

Если вашего региона нет в списке, корпорация Майкрософт рекомендует обратиться в полицию вашего региона или органа по связи.

Иллюстрированный обзор программ-шантажистов, а также сведения о способах защиты от таких программ см. в статье The 5Ws and 1H of ransomware.

Если вы работаете на предприятии, подробные сведения о программах-шантажистах см. в Центре Майкрософт по защите от вредоносных программ.

Источник: http://support.microsoft.com/ru-ru/windows/защита-компьютера-от-программ-шантажистов-08ed68a7-939f-726c-7e84-a72ba92c01c3

Резервное копирование в Acronis Ransomware Protection

В области «Резервное копирование в облако» отображаются данные о выполнении последнего резервного копирования, количестве защищенных файлов, об общем размере, занятом резервными копиями. Программа каждые 15 минут автоматически копирует выбранные данные в облачное хранилище.

Чтобы добавить или изменить папки для резервного копирования нажмите на кнопку в виде шестеренки. В окне «Данные для резервного копирования» добавьте новую папку, измените или удалите папку из резервного копирования.

Для входа в облачное хранилище Acronis Cloud, в окне Acronis Ransomware Protection нажмите на кнопку «Обзор», после этого произойдет вход на страницу облачного хранилища, открытую в браузере по умолчанию.

Во вкладках «Файлы», «Общий доступ» и «Состояние облачного хранилища» производится управление созданными резервными копиями.

Старые резервные копии можно удалить из облака для того, чтобы освободить место в хранилище для новых резервных копий. Войдите во вкладку «Состояние хранилища данных» для удаления ненужных резервных копий, нажмите на «Очистить место».

В окне «Очистка» выберите версии резервных копий для удаления. Для выполнения расширенной очистки нажмите на кнопку «Расширенная очистка».

Выберите нужные настройки очистки и область применения: ко всему облаку, резервным копиям или синхронизациям.

Вам также может быть интересно:

Источник: http://vellisa.ru/acronis-ransomware-protection

Лицензирование

Решения Акронис Защита Данных предоставляются с бессрочным сроком использования

- Однократный платеж

- Для получения обновлений далее необходимо приобрести продление обслуживания

- Включает годовое обслуживание и поддержку

- Хранилище можно масштабировать до бесконечности

Подробнее

Источник: http://acronis-infoprotect.ru/backup