Создание сборок. Windows 7 своими руками. Подготовка к работе по созданию сборки Windows 7, с помощью специальных программ. Дорогие друзья, если Вы

Подготовка к работе по созданию сборки Windows 7, с помощью специальных программ.

Дорогие друзья, если Вы читаете это руководство, то значит Вам наскучила оригинальная Windows 7 и не устраивают чужие сборки.

Дорогие друзья, если Вы читаете это руководство, то значит Вам наскучила оригинальная Windows 7 и не устраивают чужие сборки.

Сам знакомился с несколькими подобными чужими инструкциями, но такое впечатление, что их писали теоретики. Что-то забыли написать, что-то посчитали неважным и не объяснили, что-то объяснили слишком заумными словами. На сегодняшний день это руководство по созданию сборок одно из самых простых, самых полных и подробных, если не самое полное и подробное, которые можно найти на просторах интернета. Пользуясь данным руководством, даже человек сравнительно недавно севший за компьютер, не знающий языков программирования Джаваскрипт и ХТМЛ, сможет создать работоспособную сборку.

В отличии от других авторов, не буду здесь гнать дуру, что это руководство создано исключительно в ознакомительных целях, что после создания сборки Вы должны её уничтожить, а руководство сжечь или съесть. Все мы отлично понимаем, что и к чему.

Вы ошибаетесь, если думаете, что цены дорогие, встречаются и 3000-3500 рублей за подобные инструкции.

Начнём с того, какие программы нам понадобятся, чтобы собрать (переделать) операционную систему.

Теперь понадобиться нам образ Windows 7 и некоторые программы.

- Образ Windows 7, совсем даже не обязательно оригинальный, подойдёт чужая сборка, но в этом случае надо позаботится, чтобы сборка была качественная. Я уже подготовил оригинальную Windows 7 32 — 64 бит, ее вы можете скачать здесь, я же брал 32 битную систему.

- Aida 64 (цифра «64» не связана с разрядностью Вашей системы, полная проверка ОС системы).

- Alcohol_120 (эмулятор CD/DVD-дисков).

- Gimagex (Графический пользовательский интерфейс для инструмента ImageX).

- Restorator 2007 (редактор ресурсов для многих типов файлов (exe, dll, ocx, scr, и других…), с «кряком», перед извлечением и запуском успокойте свой антивирус или он удалит «кряк».

- UltraISO (позволяет работать с образами дисков).

- Активатор Windows Loader. (на диске два активатора, перед извлечением их с диска на компьютер успокойте свой антивирус, иначе он убьёт активатор).

- Утилита CCleaner. (утилита для чистки мусора в операционной системе).

- Утилита Glary Utilities. (функциональный набор системных твикеров и утилит, для тонкой настройки, повышения общего уровня производительности и защиты ПК).

10. Утилита Unlocker. (утилита, которая позволяет разблокировать находящиеся в использовании файлы).

11. Утилита Revo Uninstaller. (для удалений нежелательных приложений, установленных на вашем компьютере).

12. FastStone Image Viewer. (для просмотра и конвертации графических файлов многих форматов).

13. Beauty Guide. (позволяет нанести макияж и устранить косметические дефекты непосредственно на фотографии).

14. HashTab. (для определения контрольных сумм загруженных файлов).

15. WinRAR. (один из самых известных архиваторов).

16. ClassicShel. (эта программа предназначена для включения классического стиля меню «Пуск» и проводника Windows 7).

17. Драйверы (на этом диске есть драйвера acer, драйвера для другого «железа найдёте в сети с помощью программы «Aida64».

Пакет со всеми перечисленными программами и утилитами (для Вас все они бесплатны) можете скачать тут, на этом же диске есть и USO-образ оригинальной системы Windows 7.

Антивирусные программы нам не понадобятся.

Это перечислены программы, которые необходимы, чтобы создать сборку.

А дальше уже на Ваше усмотрение понадобятся те программы, которые Вы захотите добавить в сборку, то есть Ваши любимые браузеры, видео конверторы, графические редакторы, плееры, Skype, BitTorrent, аудио конверторы и т. д.. Для украшения собранной Вами системы понадобятся обои, курсоры, звуки, темы.

В общем сначала определитесь, что именно Вы хотите видеть в собранной Вами системе, а потом уже и приступим.

Источник: http://mycompplus.ru/news/47-windows-7/2733—windows-7-.html

Подготовка

Для создания установочного образа Windows 7 с предустановленными обновлениями и/или предустановленным программным обеспечением, потребуется:

- Отдельный компьютер, или виртуальная машина (на мой взгляд, куда удобнее конечно последний вариант).

- Оригинальный образ с Windows 7 (будет проще, если это образ с Service Pack 1).

- Пакет автоматической установки Windows (WAIK) для Windows 7.

Источник: http://sysadmin.ru/articles/sozdanie-svoego-obraza-windows-7-s-pomoshhyu-paketa-avtomaticheskoj-ustanovki-windows-waik

Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

Источник: http://anti-malware.ru/practice/methods/Setting-up-auditing-in-Windows-for-full-SOC-monitoring

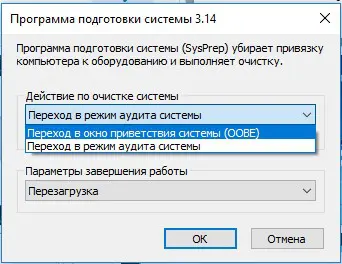

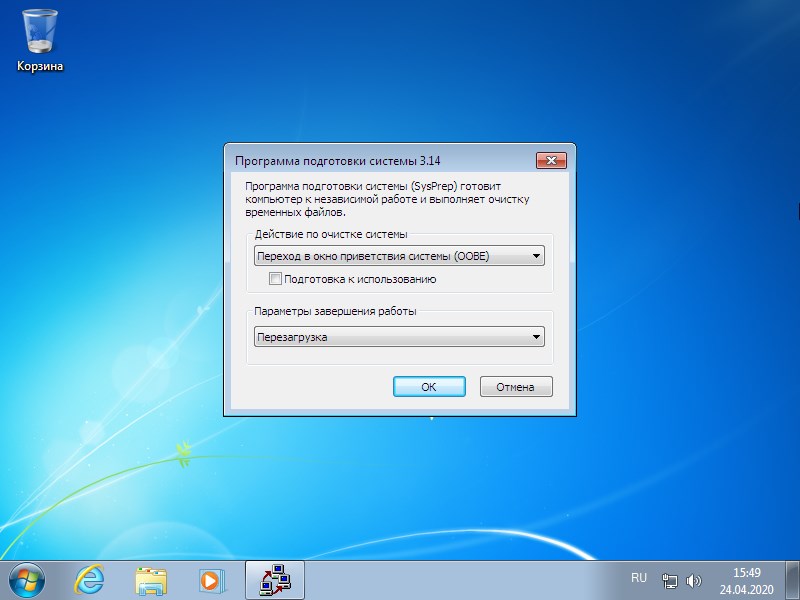

Sysprep — что это?

Большая часть программ по умолчанию имеют привязку к железу или конкретному дистрибутиву ОС. Если перенести утилиты в том виде, в котором они есть на другом ПК, скорее всего они не смогут работать и будут выдавать ошибки.

Sysprep нужен для того, чтобы удалить подобную привязку и обеспечить беспроблемную работу приложений с новой программной средой. Для этого средство проводит очистку драйверов отдельных комплектующих, обнуляет SID, очищает журнал системы, убирает содержимое временной папки Temp, форматирует точки восстановления и сбрасывает активацию (максимум 3 раза). Главная задача утилиты – позаботиться о том, чтобы операционная система была чистой, но с предустановленными параметрами.

Источник: http://tvoykomputer.ru/sysprep-windows-10-poshagovaya-instrukciya/

Политики аудита Windows

Пройдем последовательно по настройкам, эффективным для решения задач аудита ИБ и выработки целостной политики аудита безопасности.

|

Категория аудита |

Подкатегория аудита |

События аудита |

EventID |

Комментарии |

|

Вход учетной записи |

Аудит проверки учетных данных |

Успех, Отказ |

4776 |

Целесообразно контролировать на домен-контроллерах при использовании NTLM-аутентификации. |

|

Аудит службы проверки подлинности Kerberos |

Успех, Отказ |

4771 |

Неуспешная аутентификация учетной записи на контроллере домена с использованием Kerberos-аутентификации. |

|

|

4768 |

Запрос билета Kerberos, при этом следует анализировать коды ответа сервера. |

|||

|

Примечание: Данный тип аудита следует включать на контроллерах домена, при этом для детального изучения попыток подключения и получения IP-адреса подключающегося устройства на контроллере домена следует выполнить команду nltest /dbflag:2080ffff и проводить аудит текстового лог-файла %windir%debugnetlogon.log |

||||

|

Управление учетными записями |

Аудит управления учетными записями компьютеров |

Успех |

4741 |

Заведение устройства в домен Active Directory; может использоваться злоумышленниками, поскольку любой пользователь домена по умолчанию может завести в домен 10 устройств, на которых может быть установлено неконтролируемое компанией ПО, в том числе вредоносное. |

|

Аудит управления группами безопасности |

Успех, Отказ |

4728 |

Добавление члена глобальной группы. |

|

|

4732 |

Добавление члена локальной группы. |

|||

|

4756 |

Добавление члена универсальной группы. |

|||

|

Аудит управления учетными записями пользователей |

Успех, Отказ |

4720 |

Создание учетной записи. |

|

|

4725 |

Отключение учетной записи. |

|||

|

4740 |

Блокировка учетной записи. |

|||

|

4723 |

Смена пароля. |

|||

|

4724 |

Сброс пароля. |

|||

|

Подробное отслеживание |

Аудит создания процессов |

Успех |

4688 |

При создании процесса. |

|

4689 |

При завершении процесса. |

|||

|

Примечание: Чтобы для командного интерпретатора велась запись введенных команд, следует включить политику «Конфигурация компьютера — Конфигурация Windows — Административные шаблоны — Система — Аудит создания процессов -> Включать командную строку в события создания процессов». Примечание: Чтобы велась запись выполняемых PowerShell-команд и загруженных PowerShell-модулей, следует включить в каталоге «Конфигурация компьютера — Конфигурация Windows — Административные шаблоны — Компоненты Windows — Windows PowerShell» политики «Включить ведение журнала модулей» (в настройках политики указать все модули символом «*») и «Включить регистрацию блоков сценариев PowerShell» (в настройках политики отметить check-box «Регистрация начала или остановки вызова блоков сценариев»). Работа PowerShell-скриптов регистрируется с EventID=4104,4105,4106 в журнале Microsoft-Windows-PowerShell/Operational, а загрузка PowerShell-модулей регистрируется с EventID=800 в журнале Windows PowerShell. |

||||

|

Вход/выход |

Аудит выхода из системы |

Успех |

4634 |

Для неинтерактивных сессий. |

|

4647 |

Для интерактивных сессий и RDP-подключений. |

|||

|

Примечание: При этом следует обращать внимание на код Logon Type, который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.). |

||||

|

Аудит входа в систему |

Успех, Отказ |

4624 |

При успешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM и Kerberos-аутентификации. |

|

|

4625 |

При неуспешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM аутентификации; при Kerberos-аутентификации на контроллере домена создается EventID=4771. |

|||

|

4648 |

При попытке входа с явным указанием учетных данных, например, при выполнении команды runas, а также при работе «хакерской» утилиты Mimikatz. |

|||

|

Примечание: При этом следует обращать внимание на код входа (Logon Type), который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.). Целесообразно также обращать внимание на код ошибки (Status/SubStatus), который также сохраняется в событии аудита и характеризует причину неуспешного входа — несуществующее имя учетной записи, недействительный пароль, попытка входа с заблокированной учетной записью и т.д. |

||||

|

Аудит других событий входа и выхода |

Успех, Отказ |

4778 |

RDP-подключение было установлено. |

|

|

4779 |

RDP-подключение было разорвано. |

|||

|

Аудит специального входа |

Успех |

4672 |

При входе с административными полномочиями. |

|

|

Доступ к объектам |

Аудит сведений об общем файловом ресурсе |

Успех, Отказ |

5145 |

При доступе к системных сетевым ресурсам, таким как \C$ . Данное событие будет создаваться при работе ransomware, нацеленного на горизонтальное перемещение по сети. |

|

Аудит других событий доступа к объектам |

Успех, Отказ |

4698 |

При создании задания в «Планировщике задач», что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе. |

|

|

Изменение политики |

Аудит изменения политики аудита |

Успех |

4719 |

Изменение политики аудита. |

|

4906 |

Изменение настройки CrashOnAuditFail. |

|||

|

Примечание: Изменить реакцию ОС на невозможность вести журнал аудита безопасности (настройка CrashOnAuditFail) можно в каталоге «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» в политике «Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности». |

||||

|

Система |

Аудит расширения системы безопасности |

Успех |

4610 4614 4622 |

При появлении в системе новых пакетов аутентификации, что не должно происходить несанкционированно. |

|

4697 |

При создании нового сервиса, что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе. |

Кроме описанных выше настроек, имеет смысл также контролировать появление в журнале безопасности события с EventID=1102, которое формируется сразу после очистки журнала безопасности, что может говорить о вредоносной активности. Более того, разумно будет включить в каталоге «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» политику «Сетевая безопасность: ограничения NTLM: исходящий трафик NTLM к удаленным серверам» в значение «Аудит всего». После этого EventID=8001 в журнале Microsoft-Windows-NTLM/Operational будет содержать информацию об автоматической аутентификации на веб-ресурсах с учетной записью пользователя. Следующим шагом станет allow list с перечнем веб-ресурсов, которые легитимно могут запрашивать учетные записи, а указанную политику можно будет перевести в режим блокировки. Это не позволит вредоносным ресурсам получать NTLM-хэши пользователей, которые кликнули на ссылку из фишингового письма.

Обратим внимание и на то, что подсистема журналирования Windows весьма гибка и позволяет настроить аудит произвольных папок и веток реестра — следует лишь выбрать критичные для ИТ-инфраструктуры объекты аудита и включить данные опции.

Источник: http://habr.com/ru/post/519774/

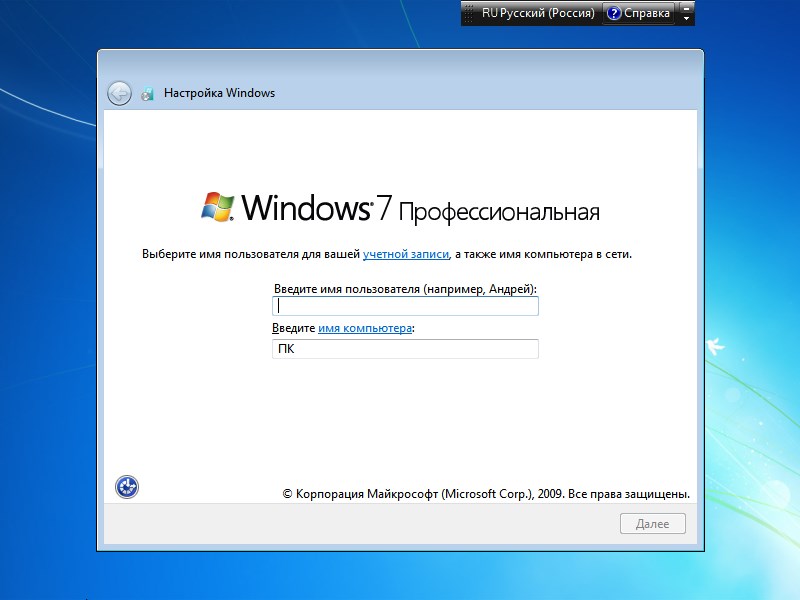

Установка системы и переход в режим аудита

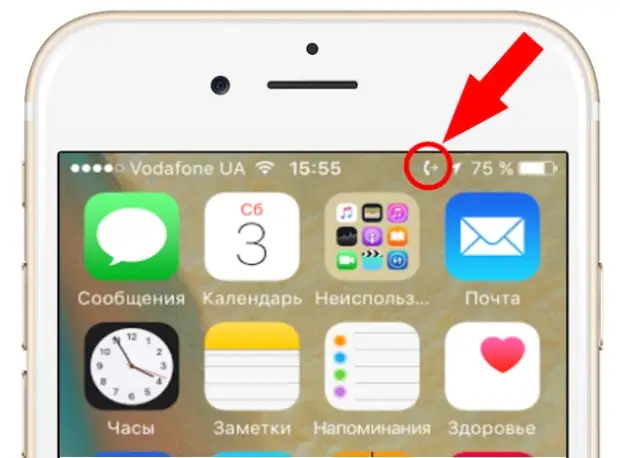

И так, первым делом нужно начать установливать систему Windows 7 на компьютер. Стоит отдавать себе отчет, что выбранная редакция Windows 7 в дальнейшем останется в создаваемом образе, и поменять её не получится. По окончанию установки, когда система после перезагрузки попросит ввести имя пользователя и имя компьютера, следует нажать кнопки Ctrl + Shift + F3.

Это отправит систему в очередную перезагрузку, после чего, она загрузится в режиме аудита.

Источник: http://sysadmin.ru/articles/sozdanie-svoego-obraza-windows-7-s-pomoshhyu-paketa-avtomaticheskoj-ustanovki-windows-waik

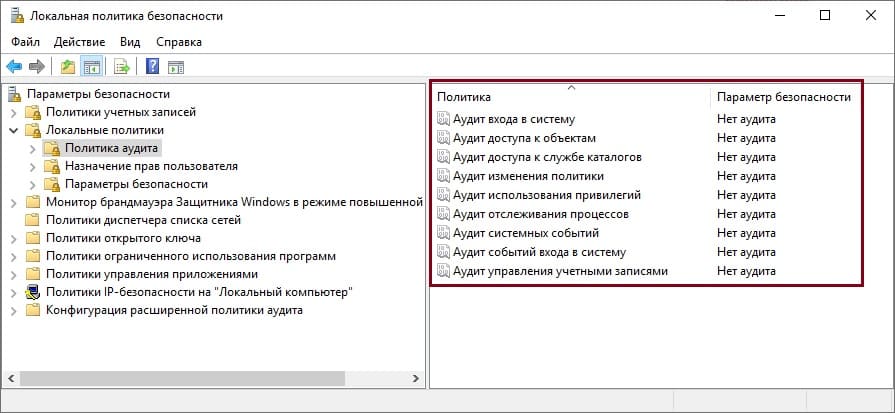

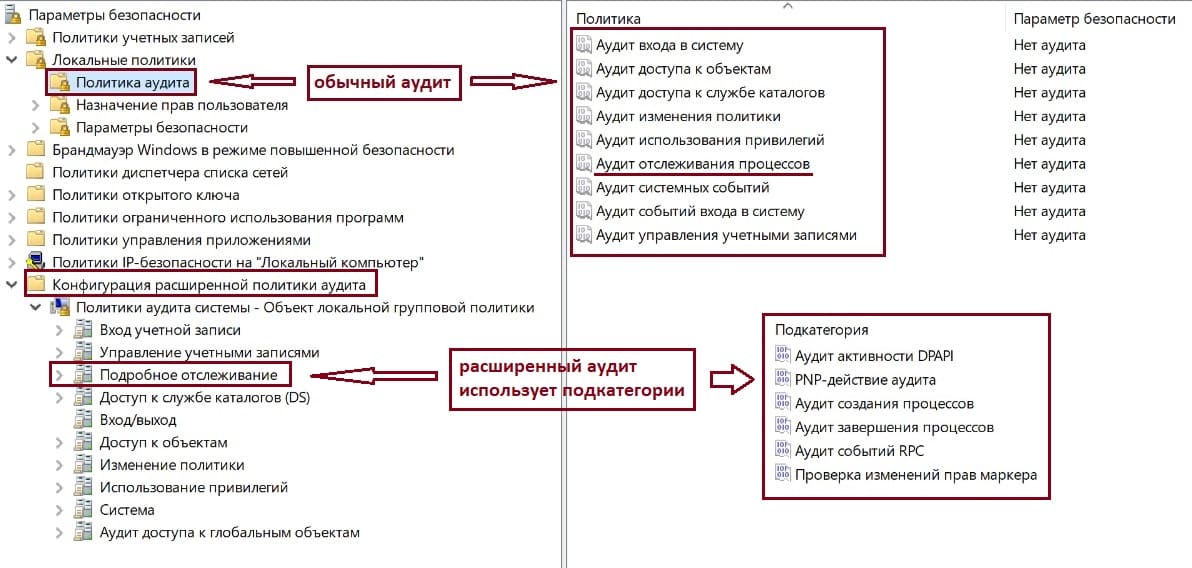

Знакомство с расширенным аудитом Windows

Речь пойдёт о настройках для систем Microsoft Windows Vista / Server 2008 и выше. Начиная с указанных операционных систем компания Microsoft сделала шаг вперёд в понимании аудита и управления им. Так появился расширенный аудит. Теперь администраторы и специалисты по информационной безопасности могут управлять аудитом на уровне не только категорий, но и подкатегорий.

Давайте подробнее остановимся на них. Откроем оснастку локальной групповой политики, используя команду «gpedit.msc» (или через «secpol.msc»). Для групповых политик всё будет аналогично, только все действия будут выполняться через «gpmc.msc».

Полный путь к настройкам аудита выглядит следующим образом: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Рисунок 1. Политика аудита

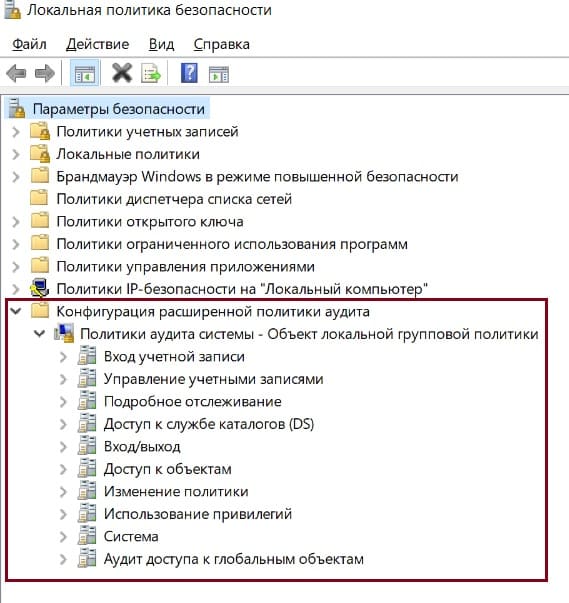

Расширенный аудит, в свою очередь, находится здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Рисунок 2. Конфигурация расширенной политики аудита

Ниже на рисунке видно, как они коррелируют между собой.

Рисунок 3. Корреляция аудита и расширенного аудита

В общей сложности нам доступны 10 политик и 60 подкатегорий.

Таблица 1. Категории и подкатегории аудита

| Категория (Category) | Подкатегория (Subcategory) | |

| Вход учётной записи (Account Logon) | Аудит проверки учётных данных (Audit Credential Validation) | |

| Аудит службы проверки подлинности Kerberos (Audit Kerberos Authentication Service) | ||

| Аудит операций с билетами службы Kerberos (Audit Kerberos Service Ticket Operations) | ||

| Аудит других событий входа учётных записей (Audit Other Account Logon Events) | ||

| Управление учётными записями (Account Management) | Аудит управления группами приложений (Audit Application Group Management) | |

| Аудит управления учётными записями компьютеров (Audit Computer Account Management) | ||

| Аудит управления группами распространения (Audit Distribution Group Management) | ||

| Аудит других событий управления учётными записями (Audit Other Account Management Events) | ||

| Аудит управления группами безопасности (Audit Security Group Management) | ||

| Аудит управления учётными записями пользователей (Audit User Account Management) | ||

| Подробное отслеживание (Detailed Tracking) | Аудит активности DPAPI (Audit DPAPI Activity) | |

| PNP-действие аудита (Audit PNP Activity) | ||

| Аудит создания процессов (Audit Process Creation) | ||

| Аудит завершения процессов (Audit Process Termination) | ||

| Аудит событий RPC (Audit RPC Events) | ||

| Проверка изменений прав маркера (Audit Token Right Adjusted) [Windows 10 / Server 2016 и выше] | ||

| Доступ к службе каталогов DS (DS Access) | Аудит подробной репликации службы каталогов (Audit Detailed Directory Service Replication) | |

| Аудит доступа к службе каталогов (Audit Directory Service Access) | ||

| Аудит изменения службы каталогов (Audit Directory Services Changes) | ||

| Аудит репликации службы каталогов (Audit Directory Service Replication) | ||

| Вход / выход (Logon / Logoff) | Аудит блокировки учётных записей (Audit Account Lockout) | |

| Аудит заявок пользователей или устройств на доступ (Audit User / Device Claims) | ||

| Аудит расширенного режима IPsec (Audit IPsec Extended Mode) | ||

| Аудит основного режима IPsec (Audit IPsec Main Mode) | ||

| Аудит быстрого режима IPsec (Audit IPsec Quick Mode) | ||

| Аудит выхода из системы (Audit Logoff) | ||

| Аудит входа в систему (Audit Logon) | ||

| Аудит сервера политики сети (Audit Network Policy Server) | ||

| Аудит других событий входа и выхода (Audit Other Logon / Logoff Events) | ||

| Аудит специального входа (Audit Special Logon) | ||

| Доступ к объектам (Object Access) | Аудит событий, создаваемых приложениями (Audit Application Generated) | |

| Аудит служб сертификации (Audit Certification Services) | ||

| Аудит сведений об общем файловом ресурсе (Audit Detailed File Share) | ||

| Аудит общего файлового ресурса (Audit File Share) | ||

| Аудит файловой системы (Audit File System) | ||

| Аудит подключения платформы фильтрации (Audit Filtering Platform Connection) | ||

| Аудит отбрасывания пакетов платформой фильтрации (Audit Filtering Platform Packet Drop) | ||

| Аудит работы с дескрипторами (Audit Handle Manipulation) | ||

| Аудит объектов ядра (Audit Kernel Object) | ||

| Аудит других событий доступа к объектам (Audit Other Object Access Events) | ||

| Аудит реестра (Audit Registry) | ||

| Аудит съёмного носителя (Audit Removable Storage) | ||

| Аудит диспетчера учётных записей безопасности (Audit SAM) | ||

| Аудит сверки с централизованной политикой доступа (Audit Central Access Policy Staging) | ||

| Изменение политики (Policy Change) | Аудит изменения политики аудита (Audit Policy Change) | |

| Аудит изменения политики проверки подлинности (Audit Authentication Policy Change) | ||

| Аудит изменения политики авторизации (Audit Authorization Policy Change) | ||

| Аудит изменения политики платформы фильтрации (Audit Filtering Platform Policy Change) | ||

| Аудит изменения политики на уровне правил MPSSVC (Audit MPSSVC Rule-Level Policy Change) | ||

| Аудит других событий изменения политики (Audit Other Policy Change Events) | ||

| Использование привилегий (Privilege Use) | Аудит использования привилегий, не затрагивающих конфиденциальные данные (Audit Non Sensitive Privilege Use) | |

| Аудит других событий использования привилегий (Audit Other Privilege Use Events) | ||

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Audit Sensitive Privilege Use) | ||

| Система (System) | Аудит драйвера IPsec (Audit IPsec Driver) | |

| Аудит других системных событий (Audit Other System Events) | ||

| Аудит изменения состояния безопасности (Audit Security State Change) | ||

| Аудит расширения системы безопасности (Audit Security System Extension) | ||

| Аудит целостности системы (Audit System Integrity) | ||

| Аудит доступа к глобальным объектам (Global Object Access Auditing) | Файловая система (File system) | |

| Реестр (Registry) |

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы.

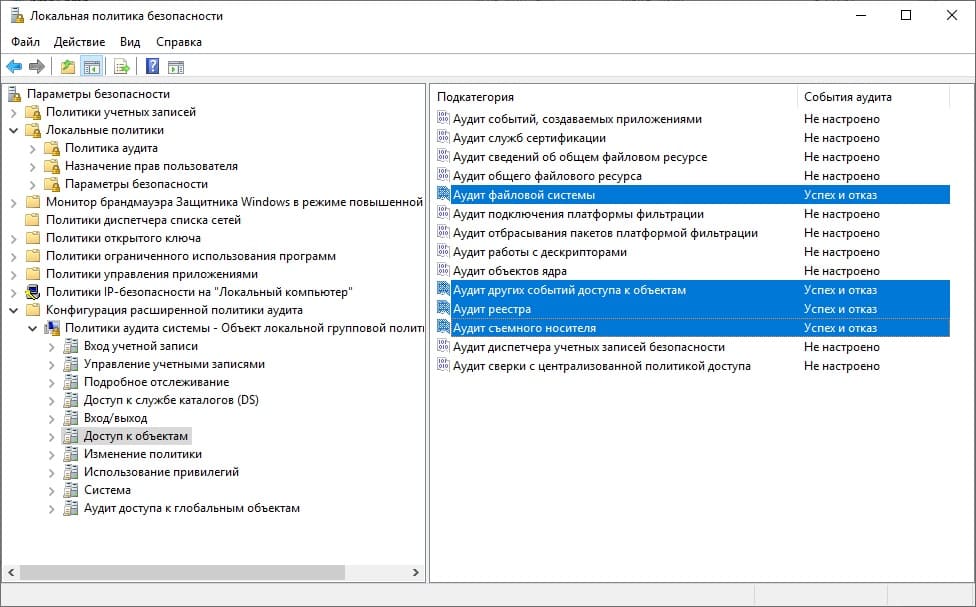

Включим аудит файловой системы, реестра, съёмного носителя и других событий доступа к объектам, а всё остальное оставим в выключенном состоянии (параметр «Не настроено»).

Рисунок 4. Пример настройки аудита доступа к объектам через подкатегории

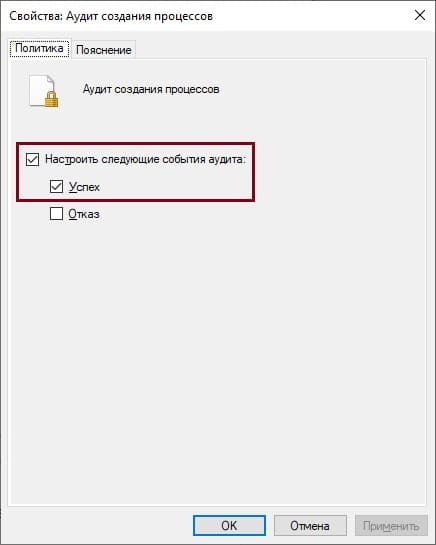

События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5).

Рисунок 5. Аудит создания процессов регистрирует успешные события

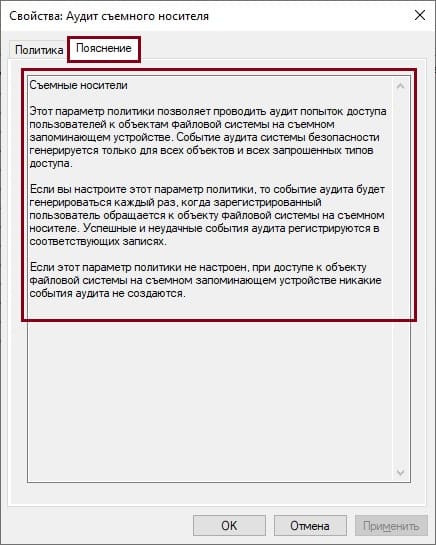

Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики.

Рисунок 6. Вкладка с описанием политики

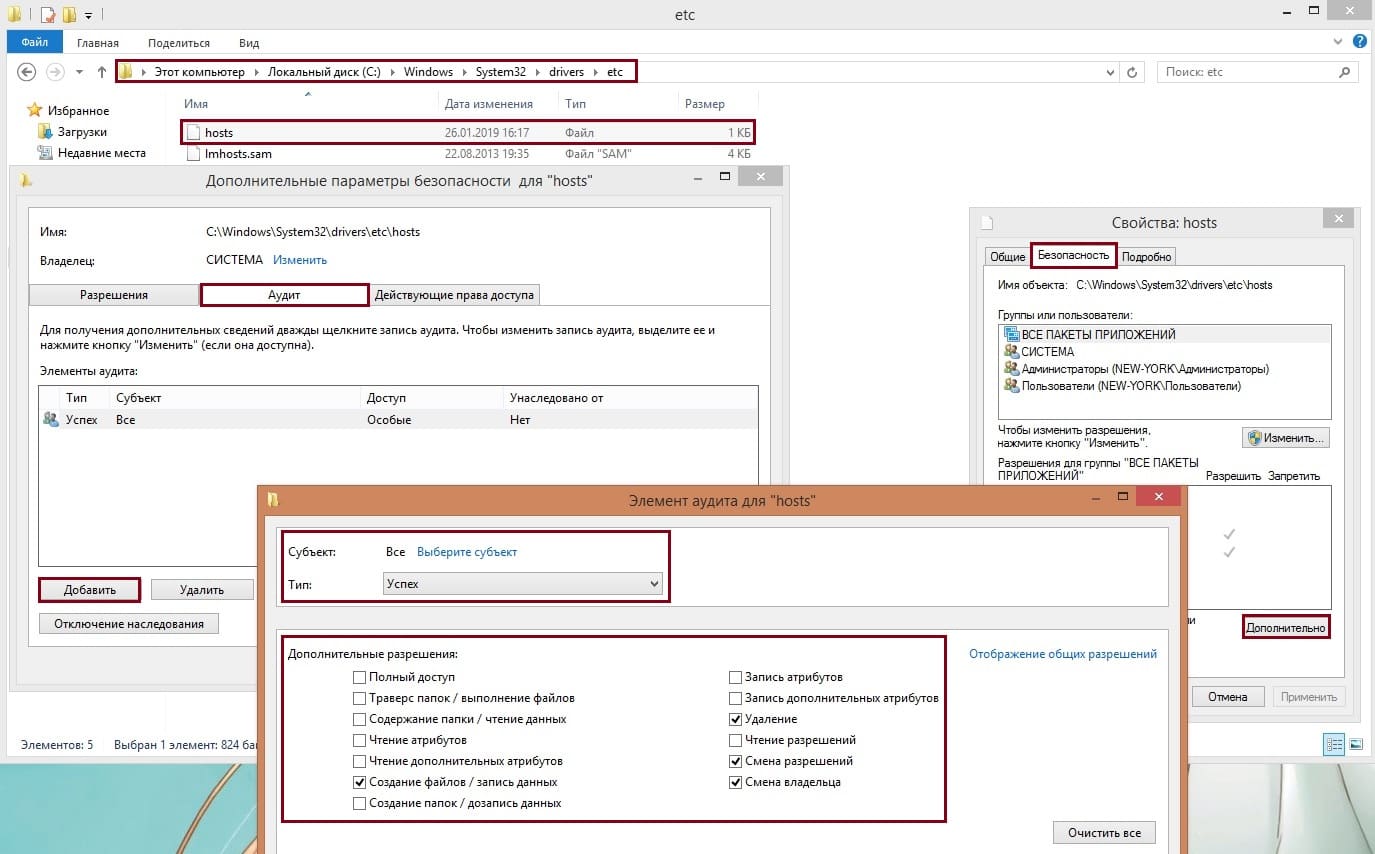

Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»).

Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца.

Рисунок 7. Настройка SACL

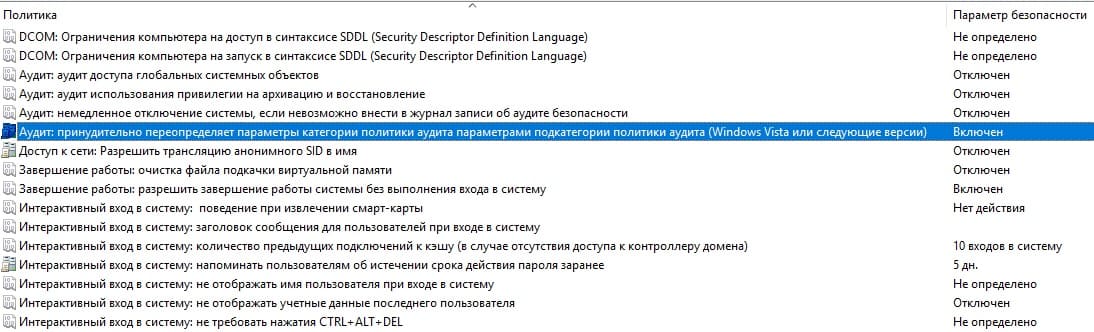

Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options).

Рисунок 8. Принудительное переопределение параметров политики аудита

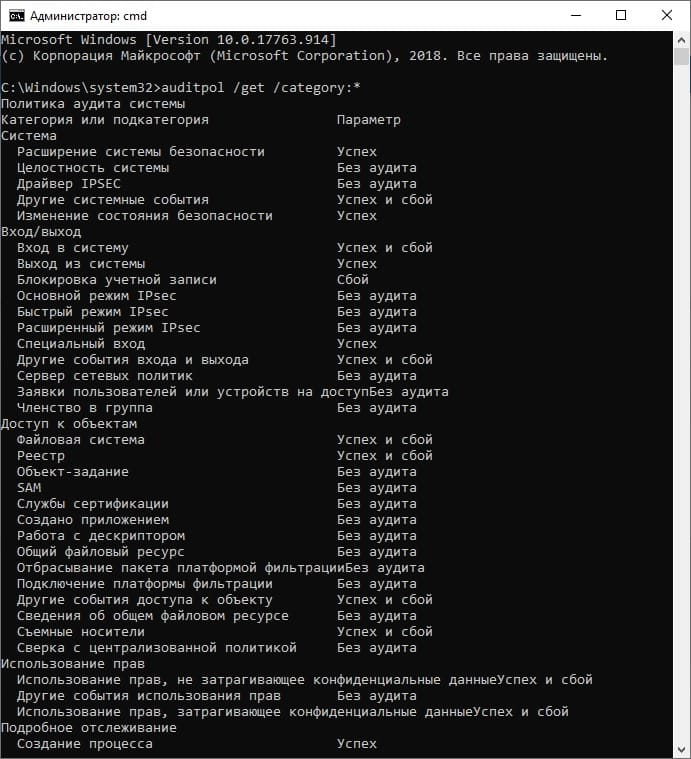

Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe».

Рисунок 9. Использование инструмента auditpol

Источник: http://anti-malware.ru/practice/methods/Setting-up-auditing-in-Windows-for-full-SOC-monitoring

Замечание о настройке пользовательских параметров

Помимо установки приложений, в режиме аудита можно настраивать пользовательские параметры. Для применения настроек к образу есть два способа.

Помимо установки приложений, в режиме аудита можно настраивать пользовательские параметры. Для применения настроек к образу есть два способа.

Вы можете:

- Настроить только системные параметры, а пользовательские импортировать с помощью REG-файлов в настроенный WIM-образ (либо в исходный образ еще до начала описываемой здесь установки).

- Настроить как пользовательские, так и системные параметры, а затем обеспечить с помощью файла ответов копирование профиля встроенной учетной записи Администратор в профиль стандартного пользователя.

Источник: http://outsidethebox.ms/9951/

Записки IT специалиста

Технический блог специалистов ООО”Интерфейс”

Источник: http://a174.ru/kak-sozdat-svoyu-sborku-windows-7-s-nulya/

Копирование профиля с помощью файла ответов

Для копирования профиля настроенной учетной записи в профиль стандартного пользователя можно использовать файл ответов, содержащий параметр

Microsoft-Windows-Shell-Setup | CopyProfile

Если для этого параметра установлено значение true, выполняется копирование профиля.

Использовать эту возможность нужно при установке настроенного образа, включив в файл ответов данный параметр. В этом случае копирование профиля произойдет на проходе 4 Specialize.

Пример универсального файла ответов для 32-разрядной и 64-разрядной ОС

<?xml version=»1.0″ encoding=»utf-8″?><unattend > <settings pass=»specialize»> <component name=»Microsoft-Windows-Shell-Setup» processorArchitecture=»x86″ publicKeyToken=»31bf3856ad364e35″ language=»neutral» versionScope=»nonSxS» xmlns_wcm=»http://schemas.microsoft.com/WMIConfig/2002/State» xmlns_xsi=»http://www.w3.org/2001/XMLSchema-instance»> <CopyProfile>true</CopyProfile> </component> </settings> <settings pass=»specialize»> <component name=»Microsoft-Windows-Shell-Setup» processorArchitecture=»amd64″ publicKeyToken=»31bf3856ad364e35″ language=»neutral» versionScope=»nonSxS» xmlns_wcm=»http://schemas.microsoft.com/WMIConfig/2002/State» xmlns_xsi=»http://www.w3.org/2001/XMLSchema-instance»> <CopyProfile>true</CopyProfile> </component> </settings></unattend>

Почему в этой статье рекомендуется копирование профиля при установке вместо того, чтобы указывать на файл ответов утилите sysprep при обобщении образа?

В статье рекомендуется использовать способ, который работает вне зависимости от метода развертывания.

Копирование профиля в любом случае происходит во время установки на этапе Specialize. Если вы используете параметр /unattend утилиты sysprep, файл ответов кэшируется и затем задействуется во время установки. На момент написания первой версии статьи это не работало, несмотря на документацию.

Если вы используете MDT или SCCM, описанный в статье метод обязателен по причинам изложенным в KB973289:

Что необходимо учесть при использовании автоматических систем сборки и развертывания образов

При использовании таких средств, как Microsoft Deployment Toolkit или System Center Configuration Manager, для выполнения команды Sysprep параметр CopyProfile не нужен. Как правило, эти средства заменяют или изменяют файл Unattend.xml после развертывания образа на диск, но до первого запуска операционной системы после выполнения команды Sysprep. Таким образом, файл Unattend.xml, используемый в процессе развертывания с применением средств Microsoft Deployment Toolkit или System Center Configuration Manager, должен содержать параметр CopyProfile.

Теперь обо всем по порядку.

Источник: http://outsidethebox.ms/9951/

Создание образа

Открываем меню «Пуск», в нем находим Microsoft Windows AIK — Командная строка средств развертывания, и запускаем от имени администратора.

В открывшейся командной строке выполняем следующую команду:

- Для образа 32-разрядной системы:copype.cmd x86 с:winpe

- Для образа 64-разрядной системы:copype.cmd amd64 с:winpe

Здесь и далее с:winpe — это любая удобная Вам папка.

После выполнения выше указанной команды, в данной папке появится файл winpe.wim. Его нужно скопировать в директорию ISOsources, которая расположена там же. После копирования, файл нужно переименовать в boot.wim. В эту же папку, нужно скопировать файл imagex.exe, расположенный в директории C:Program FilesWindows AIKToolsx86 или C:Program FilesWindows AIKToolsamd64 (в зависимости от разрядности образа подготавливаемой системы).

Скопировав все нужные файлы, в командной строке средств развертывания необходимо выполнить следующую команду:

oscdimg -n -bc:winpeetfsboot.com c:winpeISO c:winpewinpe.iso

После её выполнения, создастся образ ISO, с которого нужно будет загрузится на компьютере или виртуальной машине, где была установлена система.

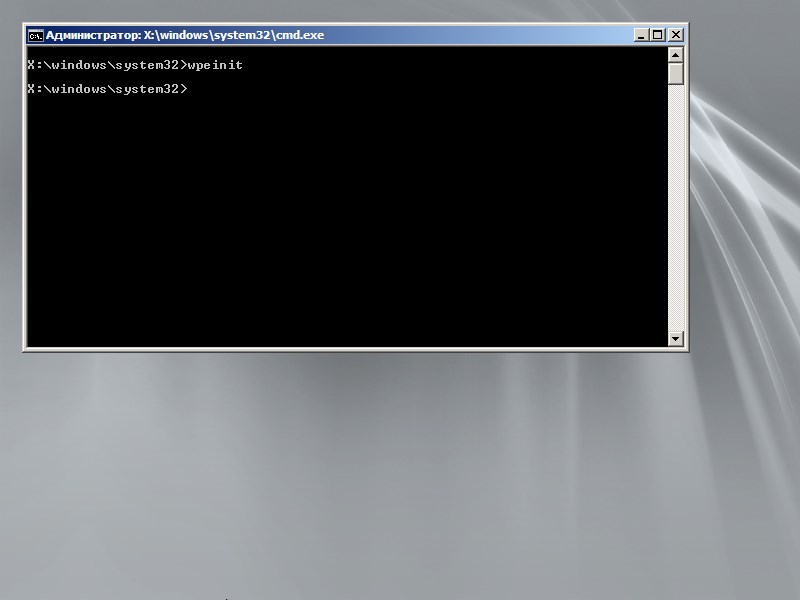

После загрузки с данного ISO, запустится среда предустановки Windows, с запущенным окном командной строки. В данном окне будет проходить все дальнейшие действия.

Первым делом, нужно определить, на каком разделе находится ранее подготовленная система Windows 7. Для этого, нужно запустить diskpart:

diskpart

И отобразить все доступные разделы:

list volume

Ориентируясь по имеющимся данным, приходим к выводу, на каком разделе находится обновленная и подготовленная к развертыванию система Windows 7 (предположим, она расположена на диске D). Так же смотрим, какая буква присвоена диску со средой предустановки Windows. Выходим из diskpart:

exit

Переходим в папку sources на диске со средой предустановки Windows (предположим, что у диска буква E):

cd E:sourcesE:

Теперь выполним команду для «захвата» системы:

imagex /capture D: D:install.wim «Windows 7 Professional Final» /compress maximum /verify

Разберем данную команду:

- /capture D: — захват раздела D:

- D:install.wim — сохраняемый wim файл, с которого в дальнейшем будет выполнятся установка системы Windows 7

- «Windows 7 Professional Final» — имя образа системы, должно быть в кавычках

- /compress maximum — сжатие файлов в образе. Доступные значения — fast (быстрое сжатие, значение по умолчанию) maximum (максимальное сжатие) и none (без сжатия). На скорость установки системы выбранное сжатие образа не влияет

Данная процедура может занять достаточно долгое время (один час, и более), это нормально.

По завершению процесса, компьютер (виртуальную машину) можно выключить с помощью команды в командной строке:

wpeutil shutdown

Очищаем папку с:winpeISO, и копируем туда содержимое оригинального диска Windows 7. В папке sources будет файл install.wim, который необходимо заменить на созданный ранее нами.

Если Вы собираетесь положить туда файл ответов (AutoUnattend.xml), то обратите внимание на возможную ошибку — «Windows не удалось отобразить образы, доступные для установки» — и

статью, как это исправить

.

Затем, в командной строке средств развертывания выполняем следующую команду:

Для создания образа 32-разрядной Windows 7:

oscdimg -u2 -m -o -lWIN7PRO_FINAL_X86 -bc:winpeetfsboot.com c:winpeiso c:winpeWIN7PRO_FINAL_X86.iso

Разберем данную команду:

- u2 — создание образа в файловой системе UDF

- m — убирает ограничения на размер образа

- o — сокращение размера образа за счет замены дублирующихся файлов одним экземпляром

- l — название образа (метка тома)

- b — путь к загрузочному файлу

Для создания образа 64-разрядной Windows 7:

Поскольку, в отличии от 32-разрядной версии Windows 7, 64-разрядная версия поддерживает UEFI, то команда на создание образа примет немного другой вид. В целом, можно использовать и команду от 32-разрядной версии Windows 7, с той поправкой, что полученный образ не будет поддерживать UEFI загрузку с диска.

oscdimg -m -o -u2 -udfver102 -lWIN7PRO_FINAL_X64 -bootdata:2#p0,e,bc:winpeetfsboot.com#pEF,e,bc:winpeefisys.bin c:winpeiso c:winpeWIN7PRO_FINAL_X64.iso

По её завершению, Вы получите готовый образ системы. Перед «боевым» использованием, не лишним будет его проверить в тестовой среде на предмет работы и стабильности.

Источник: http://sysadmin.ru/articles/sozdanie-svoego-obraza-windows-7-s-pomoshhyu-paketa-avtomaticheskoj-ustanovki-windows-waik