Эта инструкция объяснит как защитить RDP подключение

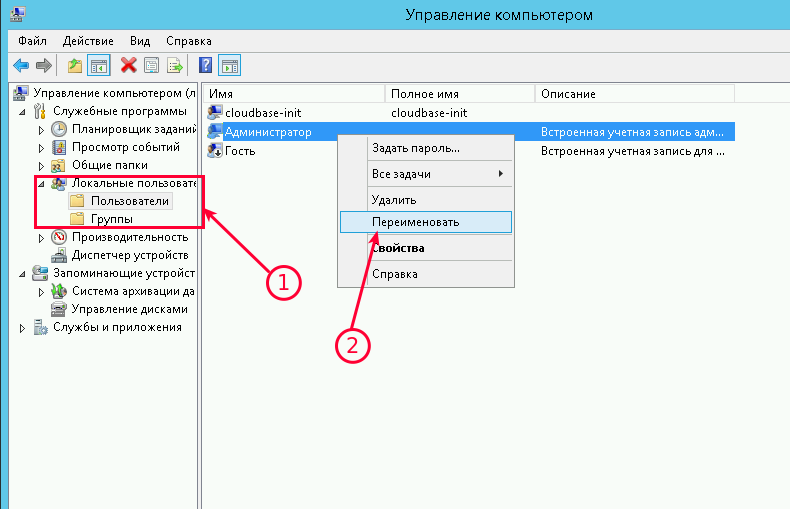

Переименуйте стандартную учетную запись администратора

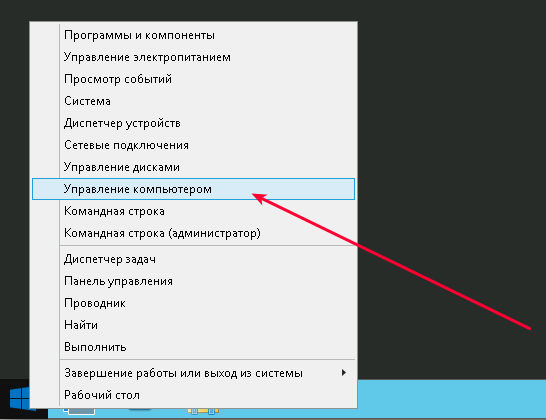

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Источник: http://neoserver.ru/help/kak-zashchitit-rdp-podklyuchenie-na-windows-server

Основные советы по безопасности для удаленного рабочего стола

Используйте надежные пароли

Надежные пароли для любых учетных записей с доступом к удаленному рабочему столу следует рассматривать как обязательный шаг перед включением удаленного рабочего стола.

Парольные фразы должны:

- Содержать восемь символов или более

- Содержать символы из двух из следующих трех классов символов

- По алфавиту (пример: az, AZ)

- Числовой (пример: 0-9)

- Пунктуация и другие символы (пример: ,! @ # $% ^ & * () _ + | ~ — = `{} []:»; ‘?,. /)

Парольные фразу не должны:

- Производное от имени пользователя

- Слово, найденное в словаре (русском или иностранном)

- Слово из словаря, написанное задом наперед

- Словарное слово, перед котором или за которым следует любой другой одиночный символ (пример: password1, 1password)

Не используйте легко угадываемые пароли. Некоторые примеры паролей, которые легко угадать:

- Имена членов семьи, домашних животных, друзей и т.д.

- Компьютерные термины и названия, команды, сайты, компании, оборудование, программное обеспечение.

- Дни рождения и другая личная информация, такая как адреса и номера телефонов.

- Шаблоны слов и чисел, такие как aaabbb, qwerty, 123321 и т.д.

- Пароли никогда не следует записывать или хранить в сети.

- Следует регулярно менять пароли, не реже одного раза в шесть месяцев. Также следует менять свой пароль каждый раз, когда вы подозреваете, что учетная запись была взломана.

- Попробуйте использовать разные пароли для каждой системы, как минимум, не используйте тот же пароль для любой из ваших учетных записей.

Обновите программное обеспечение

Одним из преимуществ использования удаленного рабочего стола по сравнению с сторонними инструментами удаленного администрирования является то, что компоненты автоматически обновляются с использованием последних исправлений безопасности в стандартном цикле исправлений Microsoft.

- Убедитесь, что используете последние версии клиентского и серверного программного обеспечения, включив и проверив автоматические обновления Microsoft.

- Если используете клиенты удаленного рабочего стола на других платформах, убедитесь, что они все еще поддерживаются и установлены последние версии.

- Более старые версии могут не поддерживать высокий уровень шифрования и могут иметь другие недостатки безопасности.

Ограничьте доступ с помощью брандмауэров

- Используйте брандмауэры, чтобы ограничить доступ к портам удаленного рабочего стола (по умолчанию TCP 3389). Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам.

- В качестве альтернативы для поддержки подключения за пределами локальный сети можно использовать VPN подключение, чтобы получить IP-адрес виртуальной сети и добавить пул сетевого адреса в правило исключения брандмауэра RDP.

Включите аутентификацию на сетевом уровне

Windows 10, Windows Server 2012 R2/2016/2019 также по умолчанию предоставляют проверку подлинности на уровне сети (NLA). Лучше оставить это на месте, так как NLA обеспечивает дополнительный уровень аутентификации перед установкой соединения. Вы должны настраивать серверы удаленного рабочего стола только для разрешения подключений без NLA, если вы используете клиенты удаленного рабочего стола на других платформах, которые его не поддерживают.

- NLA должен быть включен по умолчанию в Windows 10, Windows Server 2012 R2 / 2016/2019.

- Чтобы проверить это, вы можете посмотреть параметр групповой политики Требовать проверку подлинности пользователя для удаленных подключений с помощью проверки подлинности на уровне сети, находящейся в папке Компьютер Политики Компоненты Windows Службы удаленного рабочего стола Узел сеанса удаленного рабочего стола Безопасность. Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Ограничьте количество пользователей, которые могут войти в систему с помощью удаленного рабочего стола

По умолчанию все администраторы могут войти в удаленный рабочий стол.

Если есть несколько учетных записей администратора на компьютере, следует ограничить удаленный доступ только для тех учетных записей, которые в нем нуждаются.

Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, требующие службы RDP. Для отделов, которые управляют множеством машин удаленно, удалите локальную учетную запись администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.

- Нажмите Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Локальные политики» -> «Назначение прав пользователя» перейдите к «Разрешить вход через службы терминалов». Или «Разрешить вход через службы удаленных рабочих столов»

- Удалите группу администраторов и выйдите из группы пользователей удаленного рабочего стола.

- Используйте панель управления системой, чтобы добавить пользователей в группу «Пользователи удаленного рабочего стола».

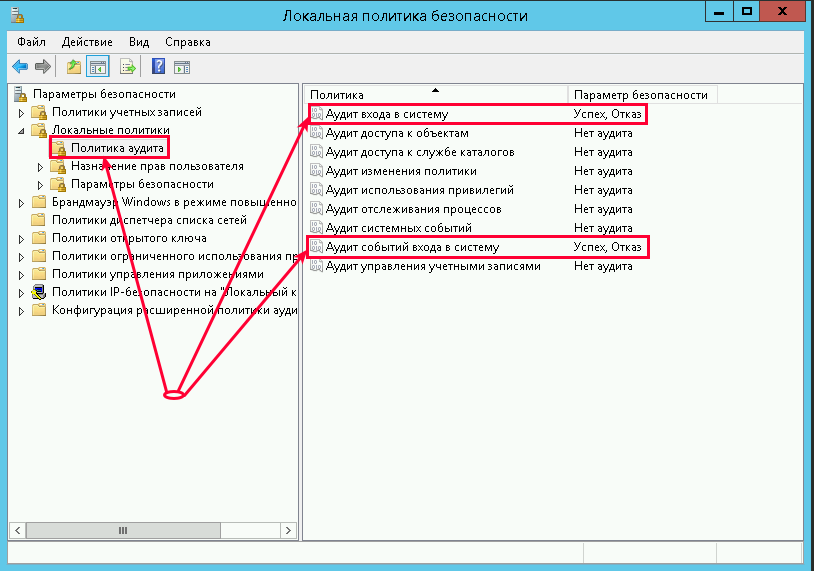

Типичная операционная система MS будет иметь следующие настройки по умолчанию, как показано в локальной политике безопасности:

Рисунок 1 — Настройка локальной политике безопасности

Проблема в том, что «Администраторы» здесь по умолчанию, а учетная запись «Локальный администратор» находится у администраторов.

Несмотря на то, что рекомендуется использовать соглашение о паролях, чтобы избежать идентичных паролей локального администратора на локальном компьютере и строго контролировать доступ к этим паролям или соглашениям, использование учетной записи локального администратора для удаленной работы на компьютере не позволяет должным образом регистрировать и идентифицировать пользователя, использующего систему. Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Рисунок 2 — Настройка групповой политики безопасности

Установите политику блокировки учетной записи

Установив на своем компьютере блокировку учетной записи на определенное количество ошибочных попыток, вы предотвратите получение доступа к вашей системе с помощью средств автоматического подбора пароля. Чтобы установить политику блокировки учетной записи:

- Зайдите в Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Политики учетных записей» -> «Политики блокировки учетных записей» установите значения для всех трех параметров. Разумным выбором являются три недопустимые попытки с длительностью блокировки 3 минуты.

Источник: http://efsol.ru/manuals/rdp-def.html

Теория

Подбор паролей для RDP сервиса стал в наши дни обычным делом.

Штатные средства Windows Server позволяют только блокировать сеанс пользователя при неправильном вводе пароля, но такой способ как минимум странный. Почему мы мешаем работе нашего пользователя а не взломщика ?

Конечно когда идет взлом у нас срабатывает рефлекс — защитить сервер и данные, но разве не логичнее будет блокировать злоумышленника, а не мешать работе наших сотрудников?

Вот на этой философии предупреждения проблемы а не решение ее (проблемы) последствий и была разработана защита сервера удаленного рабочего стола.

На любой Windows машине с доступом по RDP

Использовано и проверенно на Windows 2008, Windows 2019, Windows 2016, Windows 10

Источник: http://solaris-it.ru/blog/rdp-srver.html

1. Серьезно отнеситесь к имени пользователя и паролю

Атаки грубой силы рассчитаны на поиск комбинаций из числа наиболее распространенных. Зачастую имя пользователя стоит по умолчанию – «Администратор». Это облегчает задачу взлома, так как подобрать остается лишь пароль. Поменяйте его на более сложное, нетривиальное и вы уже вдвойне осложните задачу киберпреступников.

То же самое нужно сделать и с паролем. В нем обязательно должны присутствовать буквы, причем разного регистра, цифры и различные символы (знак процента, открывающие и закрывающие скобки, знак подчеркивания, тире, разделители). Чем длиннее пароль, тем лучше.

Источник: http://ironfriends.ru/kak-zashhititsya-ot-atak-s-pomoshhyu-brute-force-cherez-protokol-rdp/

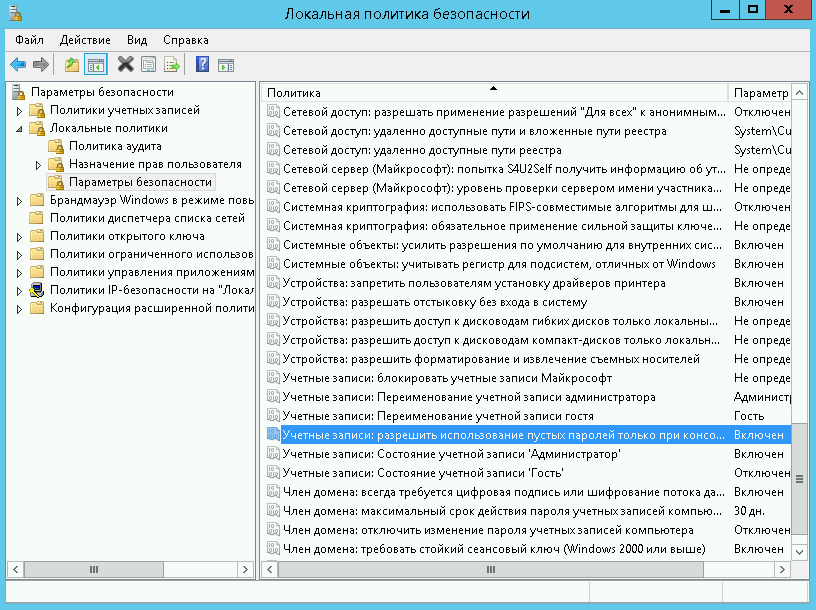

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

-

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

-

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Источник: http://neoserver.ru/help/kak-zashchitit-rdp-podklyuchenie-na-windows-server

Принцип работы

Мы не стали изобретать велосипед и просто использовали встроенные возможности ОС Windows

Команда Solaris-IT

При неправильном вводе пароля или логина в журнале безопасности Windows создается событие с номером 4625 — аудит отказа

На основе событие с номером 4625 — аудит отказа создаем задачу в планировщике.

Далее необходимо экспортировать задачу в файл и внести вручную правки в файл!

В блоке -EventTrigger-

Добавим передачу переменных Имя пользователя и IP адрес машины

-ValueQueries-

-Value name=»IpAddress»-Event/EventData/Data[@Name=’IpAddress’]-/Value-

-Value name=»TargetUserName»-Event/EventData/Data[@Name=’TargetUserName’]-/Value-

-/ValueQueries-

добавим передачу наших переменных во внешний исполняемый файл

-Arguments-$(TargetUserName) $(IpAddress)-/Arguments-

добавим передачу наших переменных во внешний исполняемый файл

после исправления — созданную задачу удалить и импортировать измененную.

Источник: http://solaris-it.ru/blog/rdp-srver.html

2. Настройте политику блокировки учетной записи

Чтобы подобрать верную комбинацию логина и пароля, зачастую хакерам требуется осуществить миллионы попыток. Существенно замедлить атаку можно путем изменения параметров данной политики. Вы можете сделать так, чтобы после нескольких попыток авторизации подряд пользователь блокировался на некоторое время.

Источник: http://ironfriends.ru/kak-zashhititsya-ot-atak-s-pomoshhyu-brute-force-cherez-protokol-rdp/

3. Отредактируйте ваш порт RDP

В ходе сканирования сети Интернет киберпреступники зачастую ищут подключения со стандартным портом RDP. По умолчанию это TCP 3389. Вы можете поменять его, таким образом спрятав свое удаленное RDP-соединение. Чтобы это сделать, достаточно воспользоваться стандартным редактором реестра, входящим в состав операционной системы.

Отредактируйте вот эту ветку:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-TcpPortNumber

Помните – неверные действия в ходе редактирования часто приводят к неработоспособности системы и прочим серьезным проблемам. Если вы не уверены, что сделаете все правильно, лучше обратиться за помощью к более опытному специалисту. Обязательно сделайте резервную копию реестра перед внесением в него изменений.

Конечно, скрывая порт таким образом, вы не получите 100% защиты от взлома. Современные версии сканеров проверяют не только TCP 3389, но и все остальные RDP порты. Однако безопасность компьютерной сети вы заметно повысите.

Источник: http://ironfriends.ru/kak-zashhititsya-ot-atak-s-pomoshhyu-brute-force-cherez-protokol-rdp/

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Источник: http://neoserver.ru/help/kak-zashchitit-rdp-podklyuchenie-na-windows-server

Скрипт для сохранения данных в текст и создания правила в wipfw

echo %1 >>attack.txt

echo %2 >>attack.txt

echo %2 >>ipblock.txt

netsh advfirewall firewall add rule name=»Block IP %2 in Teksol» dir=in interface=any action=block remoteip=%2/32

Вот собственно и вся защита, в результате любого неправильного ввода пароля или логина IP клиентской машины мгновенно блокируется FW

Конечно это довольно грубо, да и себя можно ненароком заблокировать, но тут вопрос легко решается доработкой исполняемого скрипта, это уже другая тема.

Надеюсь информация была полезна начинающим админам ))

Если ван нужна помощь в настройке или просто возникли вопросы по теме — обращайтесь — мы всегда рады помочь !!

Источник: http://solaris-it.ru/blog/rdp-srver.html

4. Установите ограничения на удаленный доступ

По умолчанию любой сотрудник с уровнем доступа «Администратор» может войти в систему с помощью протокола RDP. Чаще всего в компьютерной сети компании такие привилегии нужны не всем. Многие работники будут спокойно выполнять свои обязанности и без них. Для повышения уровня безопасности настройте систему так, чтобы подобный доступ был только у действительно нуждающихся в нем.

Источник: http://ironfriends.ru/kak-zashhititsya-ot-atak-s-pomoshhyu-brute-force-cherez-protokol-rdp/

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

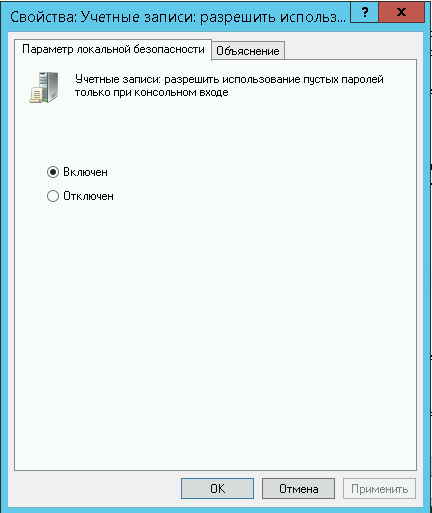

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirmНапример:

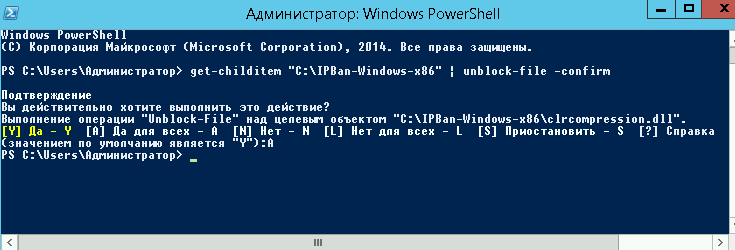

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

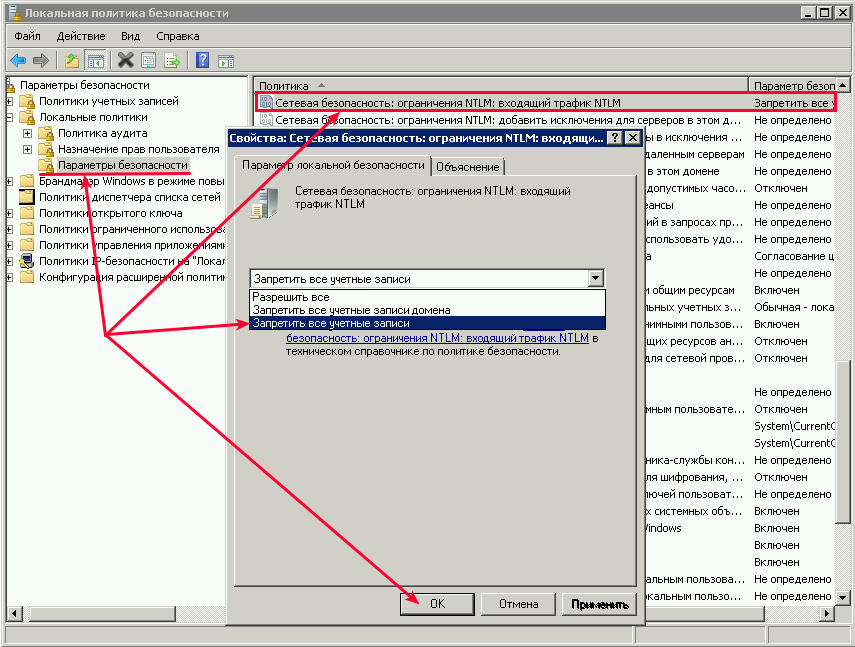

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

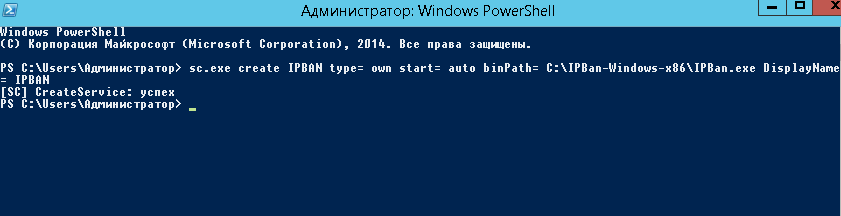

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:»Каталог с программой»IPBan.exe DisplayName= IPBAN

Например:

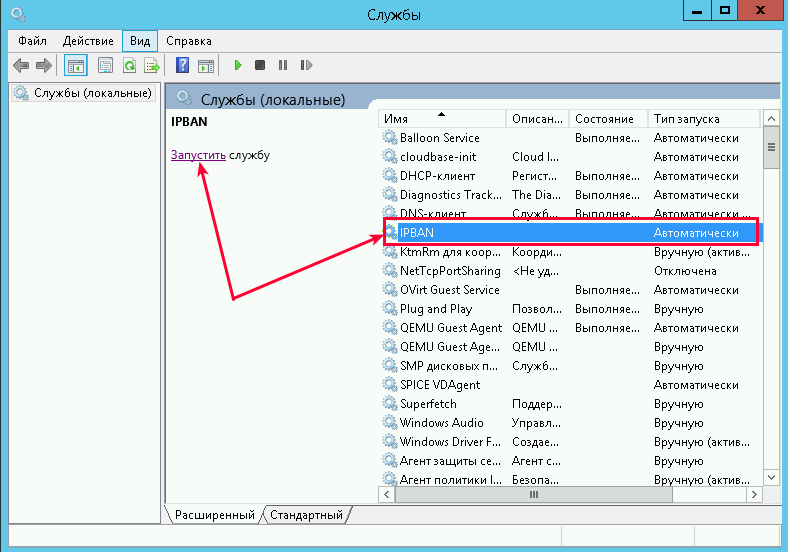

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

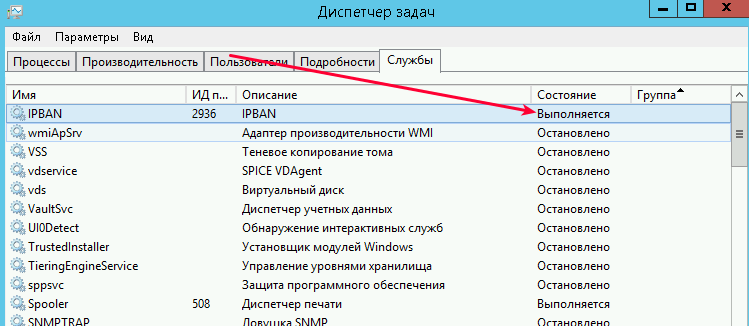

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

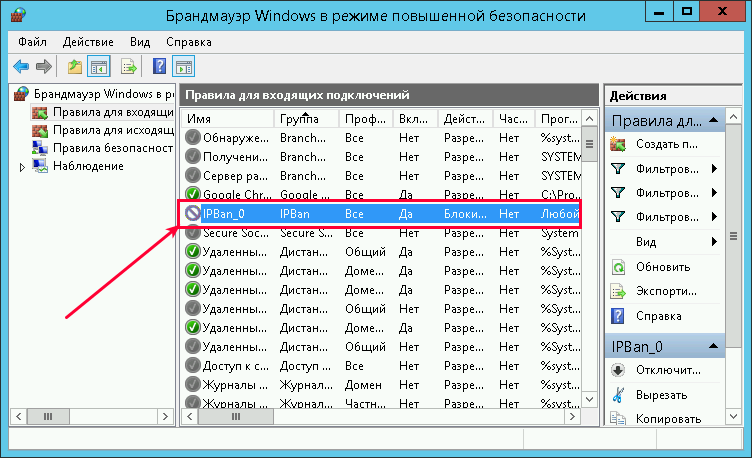

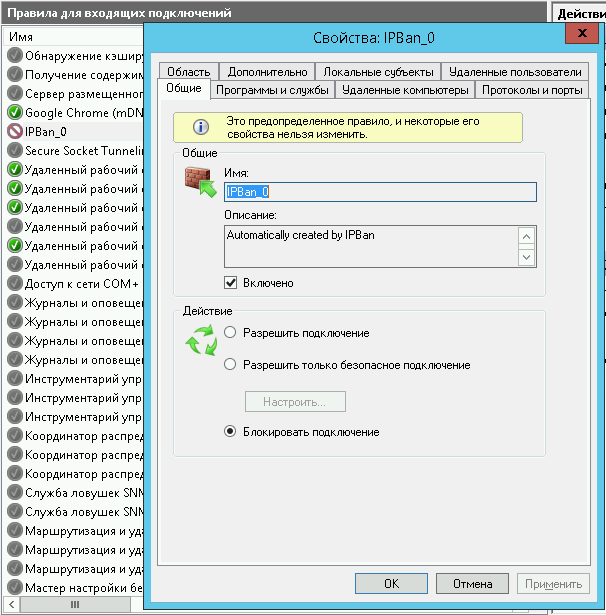

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

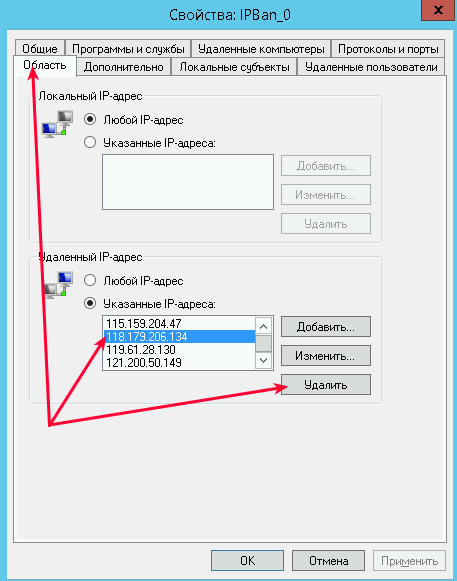

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Источник: http://neoserver.ru/help/kak-zashchitit-rdp-podklyuchenie-na-windows-server

Помощь специалиста нашей компании

Если вам необходимо настроить безопасность сервера RDP, обращайтесь к нам, наши инженеры с опытом работы более 20 лет проведут аудит вашего сервера и обеспечат его защиту за 12 часов.

Все работы можно провести удаленно и под вашим контролем.

Помните, безопасность Вашего сервера — в Ваших руках.

Источник: http://solaris-it.ru/blog/rdp-srver.html

5. Настройте шлюз RDP

С помощью шлюза RDP вы можете заметно улучшить сетевое управление. Достаточно заменить удаленный доступ пользователей на протокол PPP (Point-to-Point Protocol). Он позволяет определять тип идентификации пользователей, кто из них может подключиться, к чему будет иметь доступ и т.д.

Внимательно отнеситесь к выбору специализированного программного обеспечения для защиты компьютерных сетей от хакеров. Сейчас можно найти множество различных антивирусов и брандмауэров, но далеко не каждый подобный продукт способен эффективно противостоять атаке через RDP.

Киберпреступники спокойно могут отключить антивирусное ПО перед запуском вирусов и осуществлением других вредоносных действий на компьютерах жертв. Используйте решения, обеспечивающие безопасность, только от известных разработчиков.

Transcend StoreJet 25A3 TS1TSJ25A3K

Transcend JetFlash 790 16GB

A-Data Ultimate SU650 120GB

Источник: http://ironfriends.ru/kak-zashhititsya-ot-atak-s-pomoshhyu-brute-force-cherez-protokol-rdp/