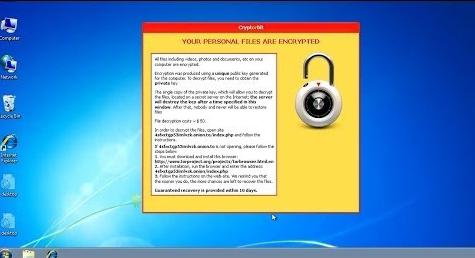

Что делать, если вирус зашифровал все файлы и установил расширение .xtbl, .locked .aes256 better_call_saul. Как расшифровать эти файлы и восстановить документы.

Shade Decryptor

30 Апр 2020

Источник: http://noransom.kaspersky.com/ru/

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

Источник: http://remontka.pro/files-encrypted-ransomware/

Alcatraz

Alcatraz Locker — программа-вымогатель, впервые обнаруженная в средине ноября 2016 года. Файлы, заблокированные ею, имеют расширение .Alcatraz. Когда они зашифрованы, появляется подобное сообщение, которое расположено в файле ransomed.html на рабочем столе зараженного компьютера:

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

В тексте сообщения с требованием выкупа утверждается, что программа использует шифрование AES-256 с 128-битовым паролем. Анализ данного вредоносного ПО показал, что это не так (применяется 128-байтовый, а не 128-битовый пароль). Однако вирус использует 160-битовый хэш (SHA1) в качестве исходного ключа для 256-битового шифрования AES. В API-интерфейсе шифрования, который используется программой, это реализуется довольно интересным образом:

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

Согласно сообщению шифрователя, единственным способом вернуть свои данные является выплата 0,3283 биткойна (около $370 на момент написания статьи). Но теперь вернуть доступ к файлам можно бесплатно, воспользовавшись инструментом Avast для дешифровки Alcatraz. Существование 30-дневного ограничения, о котором идет речь в сообщении с требованием денег — еще один обман: расшифровать свои документы можно в любое время, даже спустя 30 дней.

Источник: http://blog.avast.com/ru/4-besplatnyh-deshifratora-dlya-fajlov-zarazhennyh-programmoj-vymogatelem

Особая опасность рассматриваемых вирусов

Она заключается в том, что при этом применяется RSA-ключ, который привязан к конкретному компьютеру пользователя, ввиду чего универсальный дешифратор (декриптор) отсутствует. Вирусы, активизированные в одном из компьютеров, могут не сработать в другом.

Опасность также еще в том, что уже более года в Интернете размещены готовые программы-строители (билдеры), позволяющие разработать такого рода вирус даже кулхацкерам (личностям, считающим себя хакерами, но при этом не изучающим программирование).

В настоящее время появились более мощные их модификации.

Источник: http://fb.ru/article/181209/virus-zashifroval-faylyi-i-pereimenoval-kak-rasshifrovat-faylyi-zashifrovannyie-virusom

Что делать, если утилита не помогла

Была ли информация полезна?

Да Нет

Спасибо!

Источник: http://support.kaspersky.ru/8547

Apocalypse

Apocalypse — это вид программы-вымогателя, впервые обнаруженный в июне 2016 г. Ниже описаны признаки заражения.

|

Изменение имен файлов |

Программа Apocalypse добавляет расширения .encrypted, .FuckYourData, .locked, .Encryptedfile или .SecureCrypted в конце имен файлов. (Например, вместо Thesis.doc файл будет называться Thesis.doc.locked.) |

|

Сообщение о выкупе |

При открытии файла с расширением .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt или .Where_my_files.txt (например, Thesis.doc.How_To_Decrypt.txt) появится сообщение примерно следующего содержания: |

В начало страницы

Источник: http://avg.com/ru-ru/ransomware-decryption-tools

Способ внедрения данных вредоносных программ

Рассылка вируса производится целенаправленно, как правило, в бухгалтерию компании. Сначала осуществляется сбор е-мейлов отделов кадров, бухгалтерий из таких баз данных, как, например, hh.ru. Далее производится рассылка писем. Они чаще всего содержат просьбу касаемо принятия на определенную должность. К такому письму прикреплен файл с резюме, внутри которого реальный документ с имплантированным OLE-объектом (pdf-файл с вирусом).

В ситуациях, когда сотрудники бухгалтерии сразу запускали данный документ, после перезагрузки происходило следующее: вирус переименовал и зашифровал файлы, а затем самоликвидировался.

Такого рода письмо, как правило, адекватно написано и отправлено с неспамерского ящика (имя соответствует подписи). Вакансия всегда запрашивается исходя из профилирующей деятельности компании, ввиду чего подозрения не возникают.

Ни лицензионный «Касперский» (антивирусная программа), ни «Вирус Тотал» (онлайн-сервис проверки вложений на вирусы) не могут обезопасить компьютер в рассматриваемом случае. Изредка некоторые антивирусные программы при сканировании выдают, что во вложении находится Gen:Variant.Zusy.71505.

Источник: http://fb.ru/article/181209/virus-zashifroval-faylyi-i-pereimenoval-kak-rasshifrovat-faylyi-zashifrovannyie-virusom

Как расшифровать файлы, зашифрованные вирусом?

Данного рода шифрование весьма мощное: файлу присваивается такое расширение, как perfect, nochance и пр. Взломать просто невозможно, однако можно попробовать подключить криптоаналитику и отыскать лазейку (в некоторых ситуациях поможет Dr. WEB).

Существует еще 1 способ, как восстановить зашифрованные вирусом файлы, но он подходит не ко всем вирусам, к тому же потребуется вытащить исходный exe вместе с данной вредоносной программой, что достаточно нелегко осуществить после самоликвидации.

Просьба вируса касаемо введения специального кода – незначительная проверка, так как файл к этому моменту уже имеет дешифратор (код от, так сказать, злоумышленников не потребуется). Суть данного способа – вписывание в проникший вирус (в само место сравнения вводимого кода) пустых команд. Результат – вредоносная программа сама запускает дешифровку файлов и тем самым их полностью восстанавливает.

В каждом отдельном вирусе своя специальная функция шифрования, ввиду чего сторонним экзешником (файлом формата exe) расшифровать не получится, или же можно попробовать подобрать вышеуказанную функцию, для чего необходимо все действия осуществлять на WinAPI.

Источник: http://fb.ru/article/181209/virus-zashifroval-faylyi-i-pereimenoval-kak-rasshifrovat-faylyi-zashifrovannyie-virusom

Как не стать жертвой программы-вымогателя

Прежде всего убедитесь, что на всех ваших устройствах установлен антивирус, например Avast (даже смартфоны могут быть заражены программой-вымогателем). Антивирус сможет заблокировать программы-вымогатели еще до того, как они причинят ущерб.

Следующая составляющая собственной безопасности — рациональность и предусмотрительность. Распространители программ-вымогателей часто используют методы социальной инженерии, чтобы обманом заставлять людей скачивать вредоносное ПО. Будьте осторожны при открытии ссылок и подозрительных вложений в почте, а также при скачивании материалов из Интернета. Убедитесь в надежности отправителя сообщения, скачивайте программное обеспечение только с доверенных сайтов.

Необходимо также выполнять регулярное и правильное резервное копирование своих данных. Храните резервные копии данных удаленно, иначе они могут также быть заблокированы вредоносным ПО.

Если вам не повезло и вы стали жертвой программ-вымогателей, попробуйте наши инструменты для дешифровки и проверьте, сможем ли мы помочь вам вернуть свои файлы!

Выражаю благодарность своим коллегам, Ладиславу Зезуле (Ladislav Zezula) и Петру Щепански (Piotr Szczepanski), за подготовку дешифраторов, а также Яромиру Горейши (aromír Hořejší) за его анализ программы Alcatraz Locker.

Следите за нашими новостями в социальных сетях:

ВКонтакте

Facebook Twitter

Одноклассники

IOCs

Alcatraz Locker

918504ede26bb9a3aa315319da4d3549d64531afba593bfad71a653292899fec

b01cfc16f9465fd67a6da91d5f346ed3f07eb76b86967758ab1089d4e6399971

b8949ae0d1a481af1cae9df5e01d508d1319b6d47fb329e9b42627e4e2a72a3d

be3afa19c76c2270ccac7eacf68f89603032c0588f721215e15a9d1421567969

CrySiS

04c2ca82353deeb7e007fbba40de82cd4fac516bfe760cfb8dae1e78d568ff4f

0629ea3504e6cb577c961c6f0d37392b70b15d84b4df51a05a16d69304d8aa4d

2437e179229b7240ca2db1a7a520bc194c1ce0992c015e79cc8af611e97667f7

44c8ebd4d36950d836449df3408f6511b7256dc63c379b9835517d80a33eb8f5

47035f9e75be0a29c07c05fe54e6cacf05e18bdc5ab770efabd7f594a6b05a22

4c3f02aec4e1797f2853bb2255766cddc4edc716e8f7310909ba68676d651637

bdadaec64745f609aed3eac457046849aa6d96c1c6a2863f3c8007da6b56d1f2

e9744e8eb6c7108c74918d02810a5608082663cccd8f2708c59399089693b31e

Globe

5e714797afc35196be1f7d0bb536c2dcd4f5a18df15975ab283e353ef1f37176

6a7d674f5a587655ee22093d17a958e01131675dda73502efc0a082be6970fc5

82cdae2b1866f2c536a21ee60e1c74a6b94c12bc3b13c38be2d0c3689ce5f0c8

9727aca489a72eecacbfd00b451aaf91a56e061856a7f1989792cf9557156749

eda8b8af7b8d7d00da49f5f0a2dfa21b35ab510e4d9a625985eaef0e1d5ecbbf

f365425e42fc2fa4c0eac4a484ca9f8ef15d810de6a097ac8b071a13e803e117

NoobCrypt

571434bcc4cf4fadba142967a5ee967d907bd86adf1a380fccbb8c4c9995dd0f

8c341a114a229e75d4b4342c4288f18dc059bfb0c7740fc59789414c811c3a9e

974d2a36971b0f05c8a2d5b0daaee93732b78f0edeb4555aadbc1b7736ce995f

b34aac65a853b975810ef026d7ce8ed953d6b5d4c6279bda38f58eaff2fa461c

bb00898bc70469b39dfd511163b2b8a75e36d7ec4a455f0db6c6cfb9a26600ed

d2d2b0a4e51c185ac032cd32576ae580d885f89a23e3886a04f38fb424e6a17a

f5329b87967aa978cd47ec7c6332fd013062593d05d65f28a46f3106a9ad894a

Источник: http://blog.avast.com/ru/4-besplatnyh-deshifratora-dlya-fajlov-zarazhennyh-programmoj-vymogatelem

Инструкция по удалению вируса шифровальщика

- Удалите зловредный процесс с помощью менеджера процессов;

- Отобразите скрытые файлы

- Установите место нахождения вируса

- Восстановите зашифрованные XTBL вирусом файлы

Удалите зловредный процесс с помощью Менеджера процессов

- Откройте Менеджер процессов Windows с помощью комбинации клавиш CTRL + SHIFT + ESC.

- Просмотрите список процессов на наличие автоматически сгенерированных имен.

- Перед завершением процесса запишите его название в текстовый файл для дальнейшей идентификации, затем завершите процесс.

- Найдите и завершите все процессы, которые ассоциируются с расширением файла XTBL.

Для этого:

- Кликните правой кнопкой на процессе.

- Затем выберите «Открыть расположение файла».

- Завершите процесс если требуется.

- Удалите директории с зараженными файлами.

- Будьте внимательны, так как процесс будет замаскирован и его будет трудно обнаружить.

Отобразите скрытые файлы

- Перейдите в любую папку

- Выберите Файл – Изменить параметры папок и поиска.

- Перейдите на закладку «Вид».

- Включите опцию «Показать скрытые файлы и папки».

- Выключите опцию «Скрывать защищенные системные файлы».

- Нажмите кнопку Применить к папкам, затем Применить и Ок.

Установите место нахождения вируса

- Сразу после загрузки операционной системы нажмите сочетание клавиш Windows + R.

- В диалоговом окне введите Regedit. Будьте внимательны при редактировании реестра Windows, это может сделать систему не работоспособной.

В зависимости от вашей ОС (x86 или x64) перейдите в ветку

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] или

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]

или

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun] и удалите параметр с автоматически сгенерированным именем.

В качестве альтернативы вы можете запустить msconfig и дополнительно перепроверить точку запуска вируса. Имейте ввиду, что имена процессов, папок и исполняемых файлов будут сгенерированы автоматически для вашего компьютера и будут отличаться от показанных примеров. Поэтому стоит использовать профессиональную программу антивирус для идентификации и удаления вируса, если вы не уверены в своих силах.

Восстановите зашифрованные XTBL вирусом файлы

Если у вас осталась резервная копия важных файлов – вы счастливчик, восстановите файлы из копии после лечения от вируса. Резервное копирование могло проходить как с помощью настроенной вами программой, так и без вашего вмешательства с помощью одного из инструментов ОС Windows: история файлов, точки восстановления, резервное копирование образа системы.

Если вы работаете на компьютере, подключенном к сети предприятия, то обратитесь за помощью к сетевому администратору. Скорее всего резервное копирование было настроено им. Если поиски резервной копии не увенчались успехом, опробуйте программу для восстановления данных.

Во время шифрования вирус создает новый файл и записывает в него зашифрованное содержимое оригинального файла. После чего оригинальный файл удаляется, поэтому его можно попробовать восстановить. Загрузите и установите Hetman Partition Recovery. Проведите полное сканирование диска, программа отобразит файлы доступные для восстановления. Конечно же вы не сможете вернуть все ваши файлы подобным образом, но это уже что-то!

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-the-virus-cipher-xtbl-and-restore-encrypted-files.htm

Источник: http://zen.yandex.ru/media/hetmansoftware/kak-udalit-virus-shifrovalscik-xtbl-i-vosstanovit-zashifrovannye-faily-5c167474ac6be800aa5d876b