Программа слежки за телефоном. Как взломать чужой телефон. Шпион в чужой телефон. Удаленный доступ к телефону с компьютера.

1. Cocospy – приложение N1 для взлома телефона

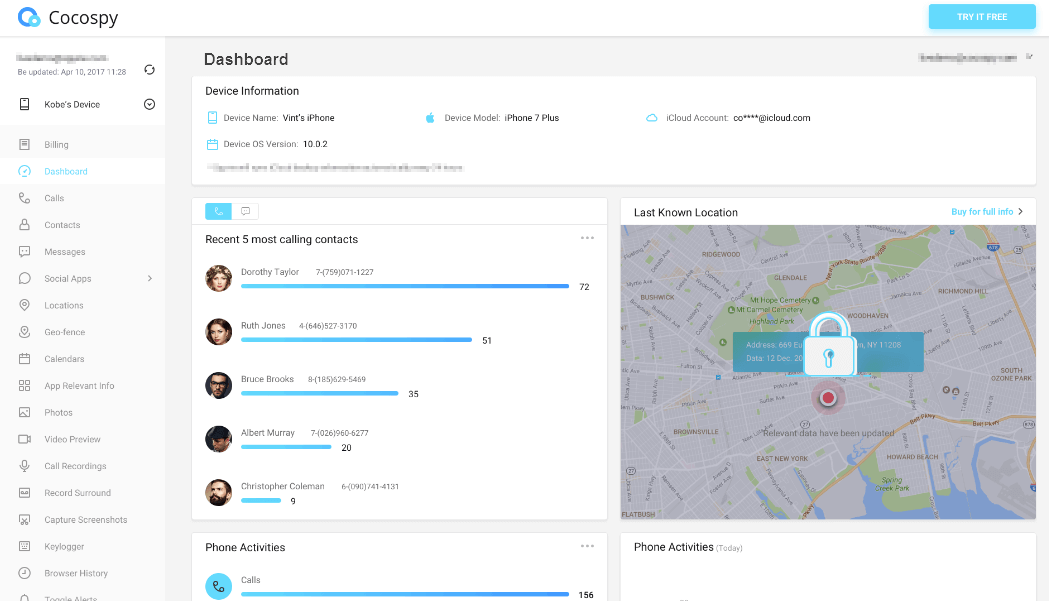

Cocospy дебютировал на рынке шпионского софта относительно недавно, но уже успел сделать себе имя, став приложением N1 для мониторинга телефонов.

Это абсолютно легальное и надежное ПО, завоевавшее доверие миллионов пользователей по всему миру.

Cocospy не требуется рутирование, поскольку доступ обеспечивается удаленно и напрямую с панели управления iCloud. В случае с Android нужен физический доступ и инсталляция Cocospy на телефон. Но и тут “захват устройства” возможен без root-прав.

Через приложение вы можете контролировать активность в соцсети, а чтобы увидеть его в действии, протестируйте онлайн демо-версию Cocospy здесь >>

Сразу после установки на Android подчищаем следы, удаляя значок Cocospy. Приложение становится невидимым, но от этого не перестает делать свою работу “на отлично”. К тому же, чтобы не раскрыть себя, Cocospy не тянет энергию из батарей. Все! Android – ваш.

![]()

Преимущества Cocospy:

Из менее популярных, но тоже важных опций можно выделить “перехват телефонных звонков”, “текстовых сообщений”, “просмотр истории браузера” и т.д.

Как взломать телефон удаленно?

1. Создайте учетную запись Cocospy.

ВАЖНО! Cocospy– единственное в своем роде шпионское приложение, которому не нужны root-права для получения доступа к целевому устройству.

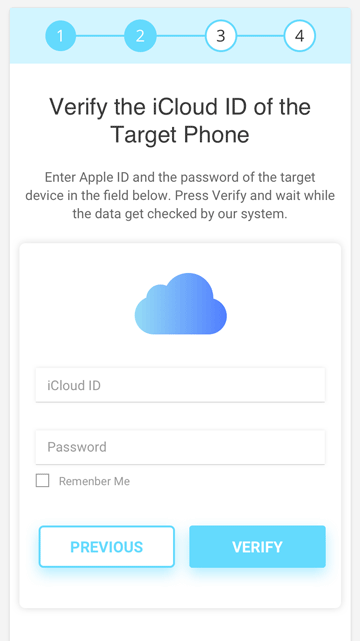

2. Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud.

3. В случае с Android просто начните инсталляцию шпиона.

4. После установки удалите/скройте значок Cocospy на телефоне.

5. Перейдите на панель управления Cocospy, чтобы иметь доступ к нужным функциям, расположенным в левой части.

Бесплатно зарегистрируйтесь в Cocospy или протестируйте онлайн демо-версию здесь >>

Источник: http://cocospy.com/blog/ru/how-to-hack-a-phone.html

Основы Bluetooth

Bluetooth является универсальным протоколом малой мощности. Это ближняя полевая связь, работающая на частоте в диапазоне от 2,4 до 2,485 ГГц, которая использует расширенный спектр, скачкообразную перестройку частоты до 1600 переходов в секунду (такие частотные скачки обуславливаются предпринимаемыми мерами безопасности). Этот протокол был разработан в 1994 году шведской компанией Ericsson Corp. и назван в честь Короля Дании 10-го века (Швеция и Дания были одной страной в 10 веке) Харальда Синезубого (Harald Bluetooth).

Минимальная спецификация для диапазона Bluetooth составляет 10 метров, но ограничений на диапазон покрытия, который производители могут реализовать на своих устройствах, не существует. Многие устройства имеют диапазон покрытия до 100 метров. С помощью специальных антенн мы можем расширить диапазон еще дальше.

Читать также: Что следует сделать сразу после установки Kali Linux

Когда два устройства Bluetooth подключаются друг к другу, это называется сопряжением (pairing). Практически любые два Bluetooth-устройства могут подключаться друг к другу. Любое обнаруживаемое Bluetooth-устройство передает следующую информацию:

- Имя

- Класс

- Список сервисов

- Техническая информация

Когда оба устройства соединяются, они обмениваются pre-shared секретным ключом или ключом-ссылкой. Каждое устройство хранит этот ключ, для идентификации «партнерского» устройства в будущем.

У каждого устройства есть уникальный 48-битный идентификатор (похожий на MAC-адрес) и обычно назначенное производителем имя.

Ниже приведена схема процесса сопряжения Bluetooth. Хотя в последние годы этот протокол стал более защищенным, он все-таки по-прежнему уязвим. Мы убедимся в этом в будущих статьях этой серии.

Bluetooth-устройства создают так называемую пикосеть или очень маленькую сеть. В пикосети есть один мастер и до семи активных подчиненных. Поскольку Bluetooth использует скачкообразную перестройку частоты (частоты изменяются до 1600 раз в секунду), то коммуникация этих устройств не мешает друг другу, поскольку шансы двух устройств использовать одну и ту же частоту чрезвычайно малы.

Источник: http://game36.ru/novinki/vzlom-blyutuz-2.html

Установленные приложения

Другой способ взлома осуществляется через приложения, установленные на телефоне.

Это происходит вследствие того, что большинство приложений могут содержать в себе вредоносные программы, позволяющие взламывать телефоны с Android удаленно. Такое приложение можно даже загрузить в магазине Google Play, хоть это и является редкостью.

Проблема того, что приложения в магазине Google Play содержат в себе хакерские программы, уже не один раз поднималась на обсуждение пользователями. В результате большинство таких приложений удаляется из магазина.

Решить данную проблему можно путем сканирования загруженных приложений с помощью антивирусных программ.

Источник: http://fb.ru/post/cell-phones/2019/7/8/116842

2. mSpy – приложение N2 для взлома телефона

mSpy – серебряный призер среди шпионских приложений для взлома устройств. Надежен, вызывает только позитивные отклики, обладает мощным функционалом для работы.

Что важно, внедрение в целевой телефон не требует проведения джейлбрейка/рутинга. Однако если возникло желание взломать iPhone без root-прав, придется “добывать” логин и пароль от чужого аккаунта iCloud.

Возникли сложности с mSpy ? К вашим услугам круглосуточная служба поддержки клиентов. Хотите получить доступ к расширенным функциям без проведения рутинга, но не знаете, как это сделать? Звоните в сервисный центр. По телефону вам вкратце объяснят весь процесс.

Если не уверены, что справитесь с установкой mSpy самостоятельно, тогда обращайтесь в “mAssistance”, чтобы заказать услуги специалиста на дом.

Как только инсталляция шпионского ПО на целевой телефон завершена, удалите значок mSpy.

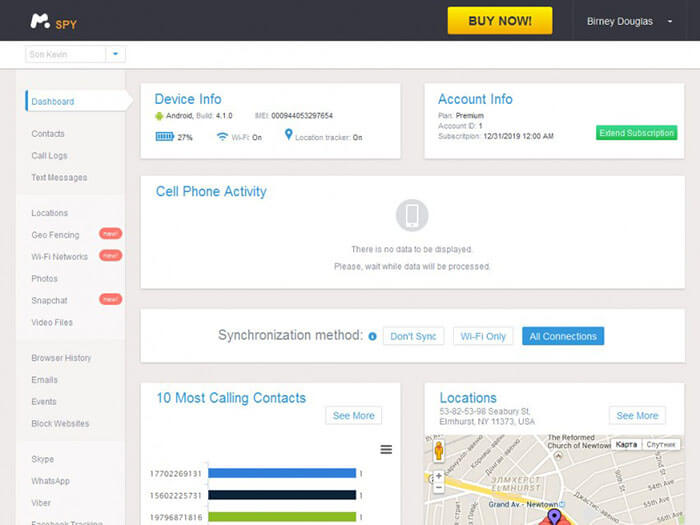

Что дает нам mSpy ?

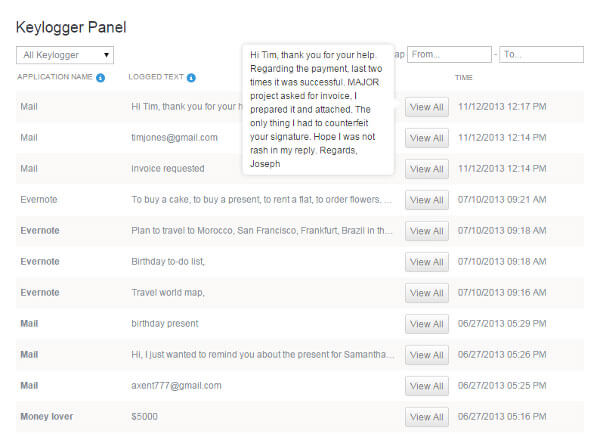

- Кейлоггер: Отслеживает все нажатия клавиш, включая пароль. Добыв его, вам остается лишь авторизоваться и…взять контроль над целевым телефоном в свои руки.

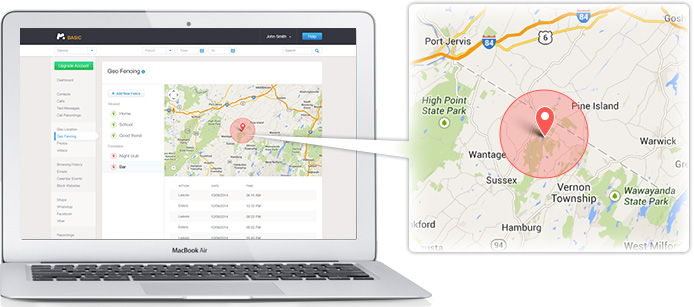

- Geo—Fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей: Через mSpy вы можете получить прямой доступ к аккаунтам соцсетей и мессенджеров, таких как Facebook, Snapchat, Viber, WhatsApp, Skype и т.д. У вас появится возможность читать все отправленные, полученные или удаленные сообщения, контролировать активность “объекта слежки” в соцсетях.

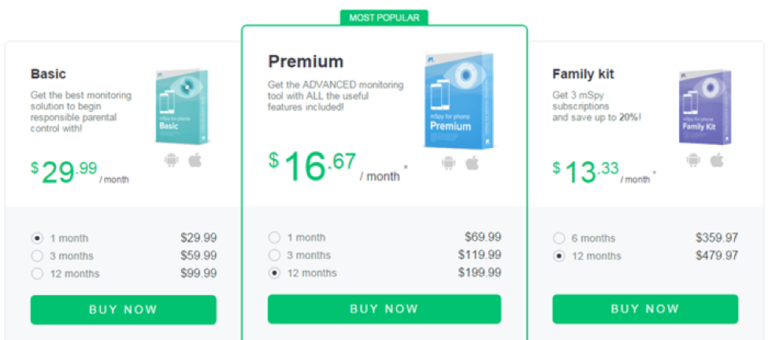

Все вышеперечисленные функции mSpy относятся к категории “расширенных”. Заполучить их можно, купив пакет Premium, либо проведя рутинг/джейлбрейк целевого телефона.

В альтернативе, вы сможете лишь перехватывать звонки, определять местоположение устройства на базе данных GPS, следить за электронной перепиской и ряд еще других действий.

Как скрытно и анонимно взломать чужой телефон на расстоянии?

- Приобретите mSpy. Если вы готовы довольствоваться базовым набором опций или не хотите “добывать” root-права, покупайте пакет “Basic”. Чтобы получить доступ к расширенным функциям, придется приобретать пакет “Premium”.

- Получив на свой email письмо со ссылкой, перейдите по ней на панель управления и выберите опцию «с джейлбрейк» или «без джейлбрейк».

- «Без джейлбрейк». Введите Apple ID и пароль, чтобы проникнуть в чужой iPhone. В случае с Android нужен физический доступ для инсталляции mSpy в нем.

- «С джейлбрейк»: Следуя пошаговой инструкции, установите приложение на устройство. В случае затруднений воспользуйтесь услугами “mAssistance”.

- Как только все будет готово, не забудьте скрыть значок mSpy.

- Теперь перейдите на панель управления mSpy и начинайте мониторинг целевого устройства.

Посмотреть отзывы о mSpy или попробовать онлайн демо-версию здесь >>

Источник: http://cocospy.com/blog/ru/how-to-hack-a-phone.html

Как взломать игры на Андроид

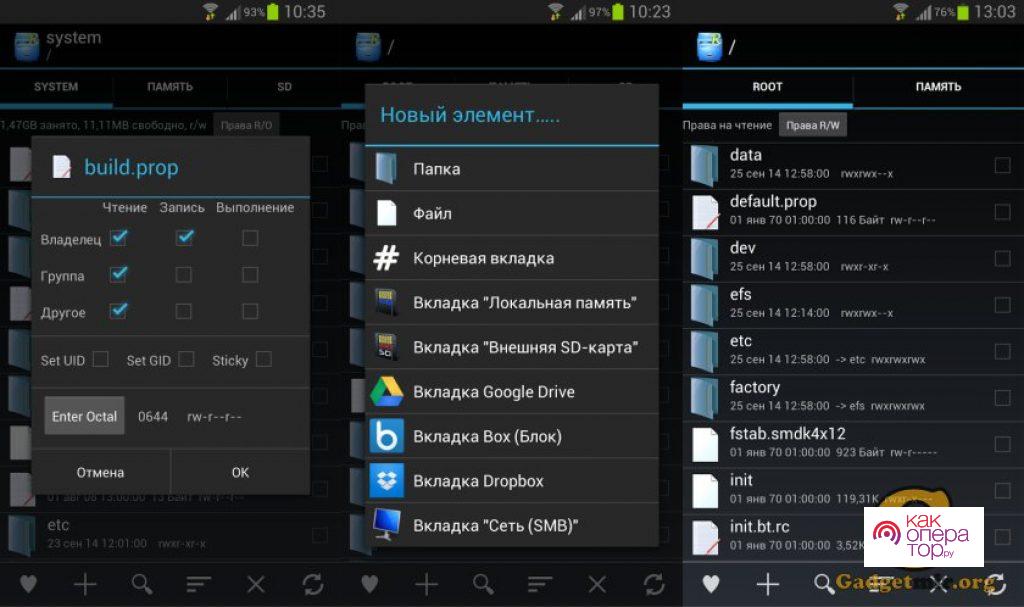

Современные игры давно уже из элементов развлечения превратились в одно из дополнительных средств заработка. Оболочки созданы таким образом, что игрок может не только участвовать в игровом процессе и проходить все этапы, но и получать за это какие-то бонусы и поощрения. К таковым относятся: валюта, используемая в виртуальном игровом пространстве, элементы экипировки, ускоренные прокачки и другие «плюшки». Но чтобы не платить за это, а получить в готовом виде, многие хакеры взламывают игру и пользуются без зазрения совести. Делается это с помощью специальных программ, одной из которых является файловый менеджер для взлома игр «Root Exploer». Схема проста:

Современные игры давно уже из элементов развлечения превратились в одно из дополнительных средств заработка. Оболочки созданы таким образом, что игрок может не только участвовать в игровом процессе и проходить все этапы, но и получать за это какие-то бонусы и поощрения. К таковым относятся: валюта, используемая в виртуальном игровом пространстве, элементы экипировки, ускоренные прокачки и другие «плюшки». Но чтобы не платить за это, а получить в готовом виде, многие хакеры взламывают игру и пользуются без зазрения совести. Делается это с помощью специальных программ, одной из которых является файловый менеджер для взлома игр «Root Exploer». Схема проста:

- Нужно скачать приложение из магазина Google Play.

- Выбрать элемент, который станет подвергаться изменениям в процессе игры (к примеру, золото).

- Нажать на клавишу «Value» и сохранить файл в директории с игрой, а именно в папке Data.

На этом процедура взлома считается завершенной, и пользователь может наслаждаться результатами своих незаконных усилий.

Источник: http://kakoperator.ru/os/kak-vzlomat-telefon-na-androide

5. Сколько смартфонов в мире можно взломать?

Все больше и больше людей в мире выбирают смартфон в качестве основного цифрового аппарата. Люди используют смартфоны не только для голосовой связи, но и браузеры, электронную почту, SMS, чат, социальные сети, фотографии, платежные услуги и так далее.

Сегодня в мире 2,6 миллиарда смартфонов, и как ожидается, вырастет до 6,1 млрд. К 2020 году будет 7,3 млрд людей на планете и почти каждый освоит это устройство в собственных руках.

Это значит, что «карманный компьютер» превратится в мишень для хакеров, так как он может дать много информации о его владельце и станет точкой входа в общественную сеть.

В этой серии мы рассмотрим методы взлома смартфонов, которые обычно различаются по типу операционной системы (iOS, Android, Windows Phone и т.д.). Поскольку Андройд является наиболее широко используемой операционной системой (в настоящее время 82.8%), то начнём с него. В конце концов, мы рассмотрим взлом iOS от Apple (13,9%) и Windows Phone от Microsoft (2,6%). Не думаю, что имеет смысл тратить время на операционную систему BlackBerry, поскольку она содержит только 0,3% рынка, и я не ожидаю, что её процент вырастит.

В первой части мы создадим безопасную виртуальную среду, где сможем протестировать различные способы взлома. Во-первых, мы построим некоторые виртуальные устройства на базе Android. Во-вторых, мы скачаем и установим на смартфон Metasploit Framework в рамках пентеста. Это отличный инструмент для создания и тестирования эксплойтов против смартфонов.

Давайте начнем с создания и развертывания виртуальных устройств Андройд, чтобы использовать их в качестве целей.

Источник: http://vzlomatwhatsapp.ru/vzlomat_telefon.html

Как разблокировать память телефона

Блокировка памяти может произойти по разным причинам. Следовательно, пути решения проблемы тоже будут отличаться. Вот наиболее распространенные.

| Причина | Способ устранения |

| PIN-код был введен некорректно три раза подряд | Использовать PUK-код, который указан в документации к SIM-карте (для ввода дается 10 попыток) |

| Устройство было заблокировано после скачивания игры или приложения | Подключить телефон к ПК и просканировать антивирусом. Обнаруженный вирусный код удалить |

| Невозможно получить доступ к данным на SD-карте | Ввести специальный пароль, указанный в документации или воспользоваться следующими комбинациями на выбор: 0000, 1111, 1122, 1234 |

Источник: http://kakoperator.ru/os/kak-vzlomat-telefon-na-androide

7. Нанимаем хакера вскрыть чужой телефон удаленно

Я видел множество людей, предлагающих «взломать любой сотовый телефон» без доступа, за плату…. просто отправьте свой платеж этому человеку (часто несколько тысяч рублей). Что может пойти не так?

Остерегайтесь мошенников! Они понимают как отчаянны некоторые люди в поисках взлома телефона своего супруга или партнера. Мне предлагают эти услуги каждую неделю, пытаясь заставить меня рекомендовать их моим читателям.

* Большинство из них являются обычными мошенниками, и я никогда не буду использовать их или рекомендовать их кому-либо. Это криминал и он наказуем, независимо от ваших обстоятельств или от того, насколько вы в отчаянии.

Некоторые телефонные хакеры действительно могут делать такие вещи? Несомненно, ответ — да. Если они подлинные, имея знания и навык, то они будут очень дорогими. Цена вопроса — несколько тысяч долларов за взлом одного смартфона! То, что они делают, является очень незаконным и имеют серьезные последствия. Они чрезвычайно осторожы и зачастую остаются анонимными.

Как хакеры взламывают чужой смартфон дистанционно? Об этих методах я расскажу ниже. Чаще всего главную роль играют нужные связи, с нужными людьми. Люди эти обычно умны и технически информированны, занимают некоторую должность в нужных местах.

Источник: http://vzlomatwhatsapp.ru/vzlomat_telefon.html

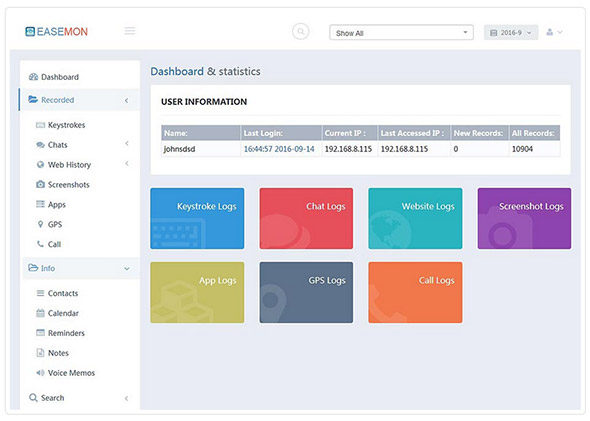

6. iKeyMonitor – приложение N6 для взлома телефона

iKeyMonitor – один из эффективных шпионских приложений, с помощью которого можно удаленно внедриться как на iPhone, так и на Android. Наибольший ажиотаж вокруг приложения вызывают возможности его кейлоггера.

К тому же, прежде, чем приобрести iKeyMonitor, вы можете протестировать пробную 3-дневную версию.

Что делает iKeyMonitor таким особенным?

Изюминка iKeyMonitor – в его опции “кейлоггер”. В своей “прошлой жизни”, еще до того, как стать приложением для взлома, он был клавиатурным шпионом и “делал карьеру”, отслеживая любые нажатия клавиш на целевом устройстве.

Получив на руки нужную информацию, можно было авторизоваться и брать под свой контроль профили соцсетей, отслеживать электронную переписку и много чего еще.

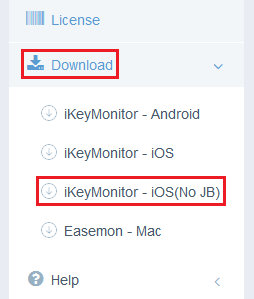

Как взломать мобильный телефон?

- Создайте учетную запись iKeyMonitor .

- Получите доступ к целевому устройству и перейдите на веб-сайт iKeyMonitor со своего аккаунта.

- Зайдите в “Загрузки” и выберите нужный вам файл с нужными параметрами. Все зависит от того, что вы собираетесь взламывать: iPhone или Android, а также будете ли вы проводить рутинг/джейлбрейк или нет.

- Определившись в выбором, загрузите нужный файл и установите на контролируемом телефоне.

- Дайте системе час, чтобы обновить всю информацию у вас на панели управления.

- Зайдите на iKeyMonitor с вашего гаджета или компьютера для мониторинга целевого телефона.

Прочитайте отзывы о iKeyMonitor или попробуйте онлайн демо-версию здесь >>

Источник: http://cocospy.com/blog/ru/how-to-hack-a-phone.html

8. Взлом с помощью Stingray или Imsi Catcher

Этот метод взлома имеет несколько наименований и терминов связанных между собой. Imsi Catcher (Международный Идентификатор мобильного абонента) иногда описывается как «ложные башни», «подставные вышки связи» и т.д. Выглядит это устройство как чемоданчик или большой смартфон. Функция Imsi Catcher обманывать телефоны заставляя их подключаться к той «вышки» чей сигнал более сильный. Эта «уязвимость» поиска лучшего источника связи заложена в самих мобильных системах. Ссылка на подробное описание, возможности и характеристики — https://xakep.ru/2017/05/31/imsi-catchers-gsm-faq/

Аналогичное устройство перехватчик — Stingray, так любимое спецслужбами, которое умеет не только воровать и мониторить проходящие пакеты данных, но и посылать свои на устройство жертвы.

Подобная аппаратура работает в основном путем подмены, чтобы казаться подлинной башней мобильного телефона и перехватывать сигналы в окрестностях. Затем они могут идентифицировать отдельные телефоны и взломать их данные – иногда включая прослушивание и запись звонков или отслеживание движений.

Первоначальные версии оборудования стоили около 50 000 долларов США, но теперь, как сообщается, доступны от 1500 долларов США. Очевидно, в целях охватить большую аудиторию и диапазон кибер-преступников.

В связи с массовостью распространения устройств правоохранители попали под давление властей из-за нерегулируемого использования без ордера и, якобы, злоупотребление законами о конфиденциальности.

Источник: http://vzlomatwhatsapp.ru/vzlomat_telefon.html

9. Взлом телефона правоохранительными органами

Я всегда получаю вопросы от людей, которые подозревают, что они находятся под наблюдением полиции или взломаны ФСБ! Серьезно! Я не знаю, чего они ожидают от меня. Я отказываюсь давать какие либо консультации, обещания, надежду этим «героям».

Думаю умные люди поймут что правоохранительные службы (где бы вы ни жили) имеют возможность взломать ваш мобильный телефон без вашего ведома.

Были многочисленные скандалы и утечки данных от информаторов. Если они хотят шпионить за вашими электронными сообщениями, они могут и будут, надеюсь, законно, используя ордер, но кто знает?

Одно можно сказать точно … они не будут использовать Mspy или FlexiSpy и вы не узнаете, глядя на телефон, на какие знаки обращать внимание. Паранойя она такая…

Внимание! Данная статья несет информативный и ознакомительный характер. Администрация не несет ответственности за использование материалов статьи в целях нарушения законов РФ и других стран.

Источник: http://vzlomatwhatsapp.ru/vzlomat_telefon.html